S/MIME の導入を阻むハードルを乗り越える

S/MIME ソリューションに求める 3 つの重要な要素、および S/MIME ソリューションが必要な理由

ここ数十年の間、サイバー攻撃者はメールのセキュリティ上の弱点を突くことで、金銭的利益を上げてきました。それが、人工知能(AI)などのツールを使うことで、犯罪者はこれまでになく簡単になりすましを行えるようになっています。

メール詐欺との戦いにおいて主要な役割を果たすのは、S/MIME(Secure/Multipurpose Internet Mail Extensions)です。これは、メールメッセージの電子署名と暗号化のために利用されるインターネット標準です。このように S/MIME の利用には明らかなメリットがあるものの、サイバーセキュリティのソリューションとして S/MIME をまだ導入していない組織も少なくありません。

なぜでしょうか。以下に、いくつかの理由を紹介し、ご所属の組織において S/MIME 導入に乗り出すための戦略も示します。

まず、S/MIME の仕組みと、S/MIME がどのような脅威から保護をもたらすかを見てみましょう。

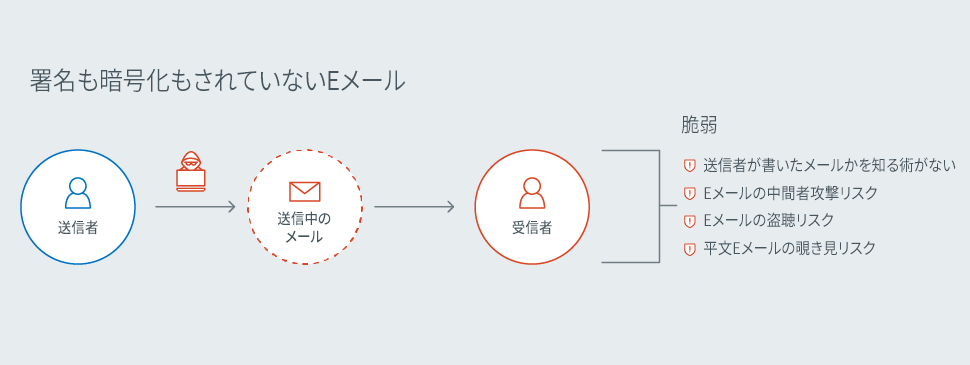

署名がなく安全でないメールがもたらす危険

毎年、多くの企業では、従業員がセキュリティトレーニングを受けるのが恒例になっています。IT セキュリティチームは、定期的にフィッシングテストを送りつけ、見慣れないリンクにクリックするよう従業員を誘導するのがどれだけ簡単かを調べています。

ほとんどの従業員はクリックしませんが、同じ罠に何度もかかってしまう従業員も少なからず存在します。疑わしいリンクが IT チームからではなく実際の攻撃者から送られてくる場合、組織に壊滅的な被害をもたらすことがあります。その被害額は 1 件のデータ侵害あたり平均 445 万ドルにも達しています。

偽装メールは、90 年代から正式な通信のなりすまし手段として幅を利かせてきましたが、実際の脅威はメール内容の偽装にとどまりません。メールが送信者の送信ボックスを離れ、受信者の受信ボックスに到達するまでには多くのことが起こり得ます。たとえば、ハッカーが送信中のメールを傍受してその内容を改ざんすることもあります。

受信者には、どのメールが本物かを見極めることが求められます。しかし、攻撃者が、従業員の信頼しているパートナーや同僚になりすますことに長けるにつれ、送信者のメールアドレスの確認だけでは万全ではなくなっています。スピアフィッシングやビジネスメールの危殆化(BEC)などの策略が巧妙化するに従って、たった一度の判断ミスがマルウェアの拡散や機密データの壊滅的な侵害を招いてしまう可能性があります。

S/MIME がメールを保護する仕組み

メールの真正性を監視する役割を従業員に任せるのは、セキュリティの確保を「運任せ」にする行為であり、従業員が本来の仕事を果たすうえで支障になるスパムメールの存在を放置していることにもなります。

S/MIME 証明書は、この負担をなくし、企業を保護します。具体的には、送信者を認証し、メッセージの内容が完全であることを保証します。S/MIME は、犯罪者が送信者のアドレスになりすますのを防ぎ、送信中のメッセージを復号化したり改ざんしたりできないようにします。

その方法は以下のとおりです。

S/MIME 証明書は非常に有効性が高いため、攻撃者がメッセージを改ざんできたとしても、送信者の電子署名が無効化されます。これにより、メッセージが信頼できないことが明確に示されます。

特に、組織内を行き交う膨大な数のメールを念頭に置くと、この種の保護はきわめて有用です。S/MIME 証明書によってメッセージの真正性を判断することにより、組織全体でセキュリティリスクを低減できる一方で、従業員はビジネスに利益をもたらす業務に集中できます。

S/MIME プラットフォームに求める 3 つの機能

S/MIME がメールセキュリティを取り巻く数多くの主要な問題を解決するのであれば、なぜそこまで導入されていないのでしょうか。想像がつくことですが、S/MIME を導入する際の複雑性が原因です。特に、S/MIME 証明書の管理とスケーリングがネックになっています。

これは、TLS/SSLサーバ証明書に関して多くの組織が抱えている問題と同じです。多数の証明書を効果的に管理するには、ディスカバリーから、従業員への証明書発行を自動化するシステムの実装まで、あらゆるものを実施する必要があります。また、企業および業界のポリシーに準拠しながら、分散化するインフラにあわせて証明書の使用を適合させていく必要もあります。TLS 証明書ライフサイクル管理(CLM)と同様、S/MIME プラットフォームは企業全体で(それがいかなる環境で構成されていても)機能する必要があります。

S/MIME を使用してメールの信頼性を大規模に実現するには、プラットフォームにどんな機能が必要でしょうか。注目すべき 3 つの機能は以下のとおりです。

1. 集中管理

まず、TLS 証明書の場合と同様、単一のコンソールからすべての S/MIME 証明書をディスカバリー、管理、導入できるソリューションが必要です。このソリューションは CA に依存していない必要があります。これは、デジサートまたは Let's Encrypt などのパブリック認証局(CA)や、Microsoft CA または DigiCert ONE CA Manager などのプライベート CA を問わず、どの認証局から発行されてもあらゆる S/MIME 証明書を認識できる状態にあることを意味します。

理想的なソリューションでは、クラウドまたは分散化されたハイブリッド IT インフラストラクチャ内の特定のロケーションへのこれらの証明書のリカバリも一元管理できます。さらに、公開鍵インフラ(PKI)を管理する情報セキュリティチームに対しては、ユーザーのデバイスが故障したり危殆化したりした場合に備えて、鍵預託とリカバリをサポートするための集中的な手段を用意しておく必要があります。これにより、ユーザーが自身のコンテンツからロックアウトされるおそれがなくなります。

2. 迅速な導入

優れた S/MIME 管理ソリューションは、あらゆる環境への S/MIME 証明書の迅速な導入、および組織全体での大規模な管理を実現します。TLS CLM ソリューションと同様、S/MIME 管理ソリューションでは、構成が事前設定されているテンプレートが用意されているので、それをプロファイルに変換して S/MIME 証明書の構成方法を自動的に設定できます。たとえば、S/MIME 管理のベストプラクティスとして、電子署名と暗号化に別々の証明書を使用することが推奨されています。

また、メールを受信するそれぞれのデバイスに同じ秘密鍵を置くことで、通信の復号を行えるようにしておく必要があります。自動化は導入における重要な役割を果たします。IT スタッフによる S/MIME の設定作業を支援しつつ、従業員は導入作業に参加する必要がなくなるからです。この導入は迅速なため、新しい従業員が入社する際には、Microsoft Outlook を開いた瞬間から S/MIME が自動的に機能することになります。

3. 柔軟な自動申請とシームレスなプロビジョニング

優れた S/MIME ソリューションならば、S/MIME 証明書のプロビジョニングも自動化できる必要があります。このプロビジョニングは、幅広い申請方法と認証方法のサポート、およびユーザー、ロール、アクセスのきめ細かい管理に対応している必要があります。また、レポート機能を備えたワークフローや、迅速な修復を可能にする監査ログが必要です。

さらに、自動申請も必須機能です。望まれるソリューションは、Microsoft 中心の環境やハイブリッド IT 環境向けに証明書サービスの申請を自動化しつつ、モバイルデバイス管理(MDM)ソリューションとシームレスに統合する必要があります。それを実現するために、ディレクトリサービスと直接統合される PKI 管理ソリューションを活用し、証明書のインストール、更新、失効を自動化することが必要です。IT によるテクニカルサポートの負担が軽減され、望ましいセキュリティ対策や企業ポリシーの遵守が保証されるため、生産性やセキュリティに影響するプロビジョニングや失効のギャップをなくすことができます。

最善の S/MIME ソリューションは効果的な CLM とマネージド PKI を組み合わせたもの

お気付きかもしれませんが、効果的な S/MIME 管理ソリューションは、TLS の管理プラットフォームと似ています。これにはもっともな理由があります。TLS 証明書と S/MIME 証明書は、どちらも PKI の一部として使用される x.509 証明書です。ほとんどの CLM ソリューションでは S/MIME がサポートされていないため、別の PKI モデルを別個のエンティティとして捉えている人が多いのが現状です。

最善の S/MIME プラットフォームは、スタンドアロンツールではありません。TLS サーバー証明書、TLS クライアント証明書、S/MIME 証明書、コードサイニング証明書を問わず、あらゆる証明書を含んだ統合ソリューションの一部であるのが S/MIME プラットフォームであり、これらのプロセスをパブリック(外部)、プライベート(内部)でサポートします。

DigiCert Trust Lifecycle Manager などの包括的なソリューションにより、証明書管理の複雑さを解消し、企業全体のセキュリティリスクを低減する完全なデジタルトラストプラットフォームが実現されます。

デジタルトラストに関する最新情報

S/MIME、PKI、証明書ライフサイクル管理などのトピックについて詳細をご希望ですか? 記事を見逃さないようにデジサートのブログを参照してください。