デジタルトラスト

PKI とは

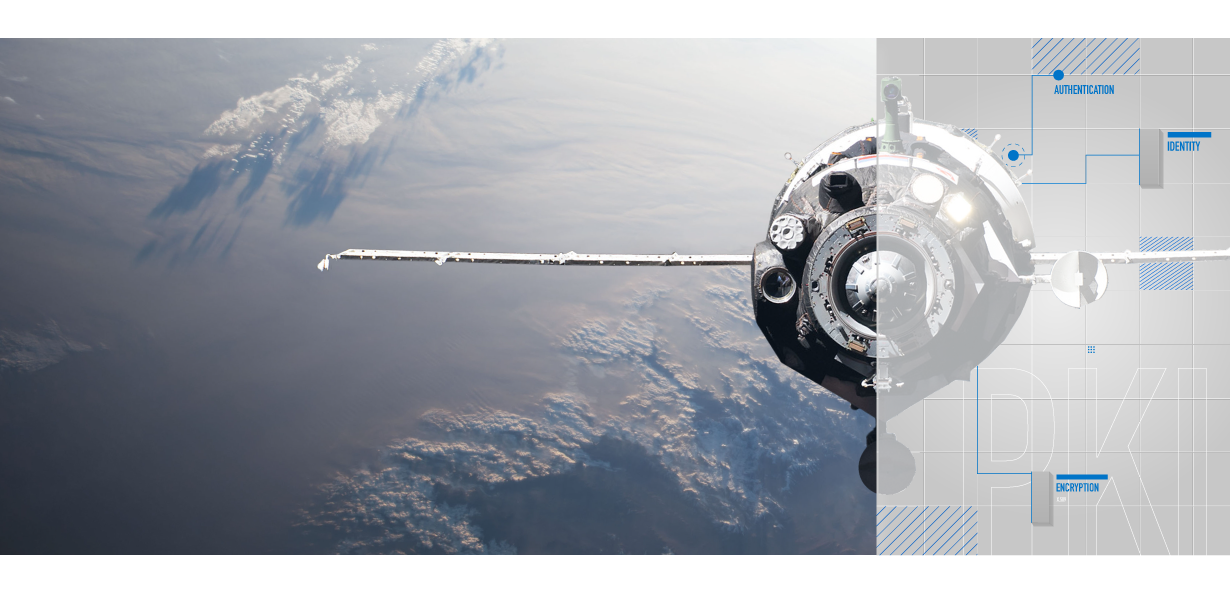

海底から宇宙の果てまで、PKI は信頼を確立します。

デジサートは、エコシステム全体で信頼の管理と

拡張を支援します。それこそが、

現実世界におけるデジタルトラストです。

パスワードではもう防げません

個人情報はあなたのビジネス資産と同じくらい重要です。最も価値のあるシステムとデータにセキュリティを追加することは、もはや単なる選択肢ではなく、必要不可欠です。PKI を使用すると、高度な認証および暗号手法を使用して、ネットワークへのリスクを軽減できます。

PKI(公開鍵基盤)とは何ですか?

PKI は、データの暗号化と署名を可能にするプロセス、テクノロジ、およびポリシーを含んだシステムです。ユーザー、デバイス、またはサービスのID(身元)を認証するデジタル証明書を発行します。これらの証明書は、パブリックなWebページだけでなく、仮想プライベートネットワーク(VPN)、内部Wi-Fi、Wikiページ、およびMFAをサポートするその他のサービスなどといったプライベートシステムの両方で安全な接続を提供します。

Optional heading that can be visually hidden

プライベート PKI とは何ですか?

パブリック認証局によって管理される中間ルートから独自のプライベートSSL証明書を発行できます。

これにより、固有のニーズに合わせてカスタマイズした証明書を閉じられたネットワーク内でいつでも利用できます。

PKI は Web セキュリティのためだけのものではありません

よく誤解されるのですが、 PKI は、急増する IoT 分野との相性がよく、重要な認証手段を提供します。

関連資料

エンジニアガイド

拡張性に富んだPKIを構築するための5つのステップ

ホワイトペーパー

DigiCert PKI Platform(公開鍵基盤)とは

データシート

DigiCert PKI Platform

ウェブページ

PKI eブック - 信頼を得るには PKI が必要

お見積書、トライアル、製品資料などについて

ぜひ営業までお問い合わせください。

よくある質問

PKI(公開鍵基盤)とは何ですか?

公開鍵基盤(PKI )は、データの暗号化や署名を可能にするプロセス、テクノロジ、およびポリシーのシステムです。PKIを使用すると、ユーザー、デバイス、またはサービスのIDを認証するデジタル証明書を発行できます。これらの証明書は、パブリックなWebページだけでなく、仮想プライベートネットワーク(VPN)、内部Wi-Fi、Wikiページ、およびMFAをサポートするその他のサービスなどといったプライベートシステムの両方で安全な接続を提供します。

なぜ PKIを利用するのですか?

PKI を利用することで、ネットワークのセキュリティレベルを大幅に向上させることができます。これを可能にする3つの主な利点:

- 認証:IDを検証することで許可されたユーザーおよびデバイスのみがサーバーへのアクセス権することを許可されます。

- 暗号化:証明書を使用して暗号化された通信を確立し、情報を非公開で送信できるようにします。

- データ完全性:デバイスやサーバーとの間で転送されるメッセージやデータが改竄されていないことを確認します。

PKIはどのように使用されますか?

PKIの一般的な利用例には、次のものが含まれますが、これらに限定されません。

- Web ページの保護

- ファイルの暗号化

- S/MIME を使用したEメールメッセージの認証と暗号化

- ワイヤレスネットワークに接続しているノードの認証

- VPNへの接続の認証

- TLS 相互認証を利用し企業データを含むサイトおよびサービスへの接続の認証

エンドツーエンド暗号化とは何ですか?

エンドツーエンド暗号化とは、メッセージがデバイスで暗号化され、復号が受信者のデバイスで行われる場合です。これは、第三者があなたの機密データを傍受できないことを意味します。

認証局とは何ですか?

認証局は、デジタル証明書を申請する組織のIDを認証する信頼できる第三者機関です。組織のIDを確認した後認証局は証明書を発行し、組織のIDを公開鍵に紐付けします。デジタル証明書は、認証局のルート証明書にチェーンされているため、信頼できます。

デジタル証明書とは何ですか?

デジタル証明書は、所有者の身元を保証します。運転免許証と同様に、証明書は信頼できる第三者機関によって発行されたものであり、偽造することはできず、識別情報を含んでいます。

公開鍵と秘密鍵とは何ですか?また、それらはどのように関連していますか?

公開鍵と秘密鍵は、情報の暗号化と復号に使用されます。公開鍵で暗号化された情報を復号できるのは秘密鍵だけです。この鍵ペアによる暗号は、非対称暗号(英語リンク)方式と呼ばれます(暗号化は同一でないキーを使用して行われるため)。2つの鍵は数学的に関連していますが、一方の鍵を利用してもう一方の鍵を推測することは困難です。

パブリックルートとプライベートルートとは何ですか?

ルート証明書(英語リンク)は、IDを公開鍵に関連づける際に電子署名します。これは、証明書が有効かどうか、証明書を信頼できるか確認することで識別することができます。

パブリックとプライベートPKIの両方にソリューションを提供していますか?

簡単に言えば、そうです。DigiCertはパブリックとプライベートの両方の証明書と、それを利用できる PKIプラットフォーム、証明書の管理とPKIワークフローのカスタマイズを自動化するRESTful API(英語リンク)を提供します。パブリックSSLサーバ証明書を購入する目的で認証局を利用したかもしれません。その経験を唯一の手がかりとして、プライベート証明書も電子証明書と同様のコストを想像するかも知れませんが、そうではありません。DigiCertを使用してプライベートデジタル証明書を発行するのにかかる費用は、パブリック証明書の数分の1のコストです。

セキュリティエンジニアや管理者は、プライベートホストされている PKIは証明書プロファイルに制限があると勘違いしていることがあります。CA/B フォーラムによって承認された証明書プロファイルにのみアクセスできると考えているのです。ただ、DigiCertは顧客が必要な多様な証明書プロファイルを提供できます。これらの証明書プロファイルはSSL / TLSサーバ証明書プロファイルである必要はなく、またX.509である必要もありません。

マネージドPKIとは何ですか?

マネージドPKI は、認証局が提供する証明書プロセスの自動化とカスタマイズされたPKI ワークフローのソリューションです。組織が大量の証明書を必要とするようになると、証明書管理を簡素化するマネージドPKIソリューションの恩恵を受けることができます。

インターナル認証局を構築するか、それともホステッド/マネージド認証局を利用するか?

インターナル認証局を使用して、内部サービス(VPN、WiFi、Wikiなど)を保護できます。組織は良く Microsoft CAを利用して、認証局を構築することがあります。しかし、そのような認証局構築と保守には、余計な費用と時間がかかる可能性があります。それぞれのコストを慎重に比較検討する必要があります。認証局は、PKI 構築に伴うハードウェア、ソフトウェア、および人件費の一部を節約できるホスト型ソリューションを提供します。

証明書ポリシー(CP)とは何?

証明書ポリシー(CP)は、PKIのさまざまな関係者とその役割および義務を識別するために作成されたドキュメントです。CPは、証明書の使用方法、証明書名の選択方法、鍵の生成方法などの実務を定義します。関連するCPは通常、X.509証明書のフィールドで指定されます。CPの詳細については、最新のリファレンスドキュメント(RFC 3647:英語資料)を参照してください:https://tools.ietf.org/html/rfc3647

鍵保管とは何ですか?どのように運用する必要がありますか?

鍵は、秘密鍵が紛失した場合に備えて安全に保管します。FIPS の遵守(英語リンク)を満たし、最高レベルのセキュリティを確保するために、ハードウェア・セキュリティ・モジュール(HSM)を利用して、鍵を保管することをお勧めします。

HSM とは何ですか?

HSM は、安全な鍵保管のために利用する暗号のハードウェア型のオプションです。通常、HSMS は物理的にオンプレミスに配置されており、維持管理するには組織内リソースが必要です。これはコストがかかる可能性がありますが、より安価なオプションが存在します。たとえば、Microsoft Azure Key Vault Microsoft のクラウド HSM に鍵の安全な保管場所を提供します。小さな組織であったり、独自の HSM の購入や維持にリソースを持っていない場合は、マイクロソフトの Azure Key Vault は、有効なソリューションです。DigiCert を含む一部のパブリック認証局は、Microsoft Azure との統合を提供しています。

PKI 構築を推進するにはどうすれば良いですか?

導入にあたって、社内でのセキュリティニーズと利用中の機器や接続手法を洗い出して、現在の環境のセキュリティを評価してください。導入にあたっては、以下の5つの手順をお勧めします。

- どうすることも出来ないネットワークセキュリティリスクを特定する

- PKIにより軽減できるネットワークセキュリティリスクを特定する

- パブリックとプライベートの PKI の適切な組み合わせを計画する

- PKIを組織内で構築する(インターナル認証局)か、購入する(ホステッド/マネージド認証局)かを決定する

- デバイスへの証明書の実装を自動化する方法を決定する

ヘルプが必要な場合は、営業担当までご連絡ください。