- ソリューション

- 購入

- インサイト

- パートナー

- サポート

- Contact Us

- Language

ネットワーク接続される機器の保護、更新、監視、制御を大規模に実現

- デジタルトラスト製品/サービス一覧:

- エンタープライズ IT、PKI、ID

- ウェブサイト&サーバー

- コード&ソフトウェア

- 文書&署名

- IoT&コネクテッドデバイス

PKIと証明書のリスクを一元管理

PKIと証明書のリスクを一元管理

証明書ライフサイクルの

管理をもっとスマートに

- 発行 & インストール

- 検知 & 復旧

- 更新 & 自動化

- 選任 & 委譲

CI/CD や DevOps のための継続署名

- ソースコード完全性の保証

- ソフトウェア署名の自動化

- 鍵と権限の一元管理

- 規則の適用を効率化

安全で柔軟性の高い世界基準の署名

- 暗号鍵に基づいたID

- 遠隔身元証明(RIV)

- AdobeとDocuSignとの簡単連携

- 柔軟なワークフロー

半導体埋め込みから後付けまでの

信頼チェーン

妥協なきデバイスセキュリティ

- トラストアンカーの埋め込み

- デバイス管理の自動化

- 効率的な一元管理

安全なアプリ開発を加速

- OSとプロセッサに依存しない開発

- 柔軟なメモリ容量

- 多くの開発言語に対応

人工衛星からペースメーカーまで、デジタルで信頼がどのように守られているかをご覧ください。

人工衛星からペースメーカーまで、デジタルで信頼がどのように守られているかをご覧ください。

TLS/SSL ベスト

プラクティスガイド

2022 年版

DevOps 向けの

実用に耐える

署名ポリシーを

確立するには

グローバルで文書の

署名と規制を管理する

デジサートと MATTER:

スマートホーム

デバイスのための

新しいセキュリティ規格

デジサートと MATTER:

スマートホーム

デバイスのための

新しいセキュリティ規格

デジサートと MATTER:

スマートホーム

デバイスのための

新しいセキュリティ規格

デジサートと MATTER:

スマートホーム

デバイスのための

新しいセキュリティ規格

業界最良の証明書を管理するためのベストプラクティスガイド

全てを満たす最高のウェブサイト

セキュリティ

- 優先認証

- マルウェアスキャン

- 脆弱性アセスメントおよび PCI スキャン

- 継続的なCT ログモニタリング

- DigiCert Smart Seal と Norton Seal

- 他社を大きくしのぐ補償サービス

デジタルファーストの企業に最適

- 優先認証

- マルウェアスキャン

- DigiCert Smart Seal

- プロフェッショナルサービス

- 他社を大きくしのぐ補償サービス

安全と柔軟性を備える基本的な証明書

- 定評あるサポート

- ブラウザ対応率99%

- OV と EV に対応

- DigiCert Basic Seal

- プロフェッショナルサービス

柔軟で高機能、簡単に追加可能

- 全ての企業認証型(OV)証明書に対応

- 1ドメインで全サブドメインに対応

複数ドメイン向けに

柔軟なオプション

- 全てのEVと企業認証型(OV)証明書に対応

- 250ドメインまで対応

- マルチドメイン (UCC) SSL証明書

- SAN (Subject Alternative Names) 証明書

他に無い、最新機能のトラストマーク

- 顧客の信頼を得る

- コンバージョンを伸ばす

- 83%の顧客が価値を感じる機能

- コンシューマが選ぶ「最新鋭機能」

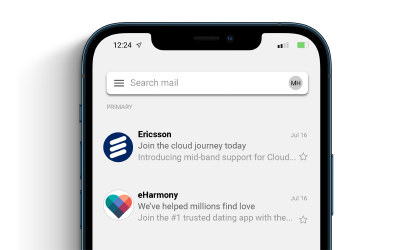

顧客に信頼されるメールを送信

- DMARCでフィッシング対策

- メール受信箱で「見える」認証済み

- メール開封率の向上

コード署名でソフトウェアを

安全に保つ

- 知的財産の保護

- EVと企業認証型(OV)を提供

- タイムスタンプと鍵保管オプション

- HSMに対応

フィッシング詐欺対策向け

電子証明書

- S/MIME 対応メールで利用可能

- ゲートウェイ/サーバ型配信に対応

- 送信元の実在性証明で安心

主要ワークフロー製品と連携可能な

電子署名で文書を信頼

- 法的効力を持つ署名

- 全世界で利用可能

- 個人向けまたは企業向け署名

業界最高水準の証明書を

管理するためのベスト

プラクティスガイド

2022 年版

業界最高水準の証明書を

管理するためのベスト

プラクティスガイド

2022 年版

何千社もの業務改善を

支援してきた証明書管理チェックリスト

何千社もの業務改善を

支援してきた証明書管理チェックリスト

TLS/SSL ベスト

プラクティスガイド

2022 年版

TLS/SSL ベスト

プラクティスガイド

2022 年版

オンライン購入において

DigiCert Smart Seal が

果たす役割

情シス、危機管理、

マーケティング部門に

有用な VMC

グローバルかつローカルのニーズを支える QTSP(Qualified Trust Services Provider)

PSD2 準拠について知っておきたいこと

大量のコードサイニング、

鍵、ポリシー管理で

信頼を保つ

グローバルで文書の

署名と規制を管理する

ウェビナー

ID、デバイス、証明書の無秩序な拡散を抑制

資料

DigiCertが、現実の問題を解決するために、デジタルトラストの確立、管理、拡大をどのように支援しているかをご覧ください。

世界のIT・情報セキュリティリーダーたちが、デジタル技術の信頼性を欠いたセキュリティはセキュリティではないと考えている理由とは?

信頼の上に築かれたパートナーシップ

世界中にデジタルトラストをもたらす

強力なパートナーシップ

- エンタープライズ

- 中小企業

- 公共団体

- 技術パートナシップ

- 業界団体

CONTACT OUR SUPPORT TEAM

2023年8月15日よりCertCentralのサインインではユーザ名とパスワードのほかにワンタイムパスワード(OTP)もしくはクライアント証明書の二要素認証による提示が必要となりました。 設定等についてはこちらのKnowledgeを参照ください。

従来の PKI がもたらす割高な機会損失

電子証明書のエラーによるエンタープライズアプリケーションの停止はストレスになるだけでなく、コスト負担をもたらします。従来の公開鍵基盤(PKI)システムを採用している場合、こうした中断はあまりにも普通になっていました。

問題の大きな一端は、従来の PKI に依存する IT 環境はメンテナンスにかなり手間がかかり、現在の進化するセキュリティ基準に対応しきれていないという事実です。それらの IT 環境の多くは、最新の技術的な取り組みとセキュリティ開発を支えるだけの最新化を図れません。

一方、PKI のモダン化は、既存のテクノロジーの完全な置き換えを必要とせずに、管理と信頼性を向上させます。セキュリティを維持しながら競争力を保ちたいならば、今こそ、PKI システムをモダン化して合理化しましょう。

PKI の現状

PKI の目的は、本質的に信頼できるユーザーやシステムが存在しない世界において、所有するネットワークの内外で信頼を確立することです。これを可能にするために、企業の多くは暗号化操作を、あらゆる種類のソフトウェアで全社的に導入しています。一般的な例として、モバイルデバイス管理(MDM)、VPN、マイクロサービス環境(通常は Kubernetes を実行)、IoT デバイス管理などが挙げられます。

しかし、これらの PKI アプリケーションは隔離され独立していることが多く、事実上の「PKI サイロ」が構成されています。つまり、同一ネットワーク上に別々の PKI 実装が存在してしまっているのです。最高条件のシナリオを得るには、負担が相当なものになります。これらのサイロを、通常は別々のツールで個別管理する必要があり、場合によっては、別々の管理チームを配置する必要が生じます。適切な調整が行われないと、これらの実装で矛盾が生じることがよくあります。

電子証明書、暗号化の俊敏性、および PKI の状況

PKI 認証で主に採用されているリソースは電子証明書です。電子証明書は、認証の対象を特定します。証明書に問題があると、その証明書に依存するシステムが停止する可能性があり、業務の中断を招きます。また、コンプライアンスの問題を引き起こすおそれがあります。

証明書の管理を困難にしている一因に、証明書が大量に存在することがあります。通常、1 社あたり何万件にも上ります。また、証明書は発行時点から、その期限の経過が始まります。パブリックの TLS 証明書(最も一般的な種類)の最長有効期間は 398 日(約 13 か月)です。このような標準を定めている認証局/ブラウザ(CA/B)フォーラムは、最長有効期間を 90 日に縮める動きを見せており、これよりもさらに期間が短くなる可能性があります。

このような量に及ぶ短期間の証明書を適切に管理するには、自動化は不可欠です。しかし、企業の多くは今でも電子証明書を手動管理しており、エラーが入り込む大きな隙間ができています。

「証明書の期限切れ」は、不十分な PKI 管理によるシステム停止と GRC エラーの原因の 1 つに過ぎませんが、最も一般的な原因です。大規模で複雑な企業環境では、どんな証明書が存在するかを責任者でさえ把握していないことがあります。このようなずさんな管理では、テクノロジーや予算の計画を行うことは不可能です。

長期的に見ると、次のような問題も発生します。業界基準の変化のペースは、遅い場合も速い場合もあります。証明書の監査を行った結果、準拠している基準が時代遅れであることがわかることがあります。

そして、まだ時代遅れでなくても、ここ数年でそうなるでしょう。量子コンピュータを悪用した攻撃の脅威に対処するために、PKI テクノロジーに関する数多くの新たな基準が導入されるからです。俊敏性の高い、最新の暗号化システムを保有し、ポリシーを全世界に適用できる企業は、新たな耐量子コンピュータ暗号(PQC)基準に迅速に対応することができます。

検出とインベントリ

場当たり的に開始した PKI の取り組みは、検出段階において整理できます。最新の PKI では、ネットワークの隅々に至るまで、定期的に既存の証明書が検索され、可能な場合にはアセット追跡システムの一部としてインベントリが作成されます。これを IT 部門は計画策定で活用することができます。

適切な検出プロセスでは、発行認証局(CA)がどれであるかに関係なく、SSL/TLS、コードサイニング、SSH、S/MIME などさまざまなタイプの証明書が特定され、複数の PKI サイロの存在を明らかにするかもしれません。

検出プロセスでは証明書の所有権を明確にします。これにより、ライフサイクル管理と予算レポートの職務を適切な人材に割り当てながら、PKI を使用するアプリケーションのインベントリと所有権を明確にできます。

集中検出、分散使用

複雑な企業環境に適した設計は、PKI のガバナンスと監視を一元化させながら、証明書の使用とライフサイクル管理を分散させることです。これは、企業における各チームが、社内ポリシーに従って証明書の取得と使用を独自に管理できることを意味します。ほとんどのクラウドソフトウェアと同様、最新の PKI が最も効果を発揮するのは、ある程度のセルフサービスを実現するときです。

多様なワークロードおよび柔軟な導入モデル

最新の PKI システムは、あらゆる種類のデバイスにおけるどんなワークロードにも対応できます。たとえば、Kubernetes クラスタなどの最新アーキテクチャや、自己ホスト型 VPNなどのレガシーシステムです。エンタープライズアーキテクチャとシームレスに相互運用して統合できる能力は不可欠です。

ハイブリッドエンタープライズを目指すのは重要ですが、その実現は特に困難です。1 つのアプリケーションは、オンプレミスシステムと複数のクラウドに複数のコンポーネントを持っている場合があります。専有のアプライアンスに組み込まれたクライアント証明書とベンダー証明書の管理が必要な場合もあります。複雑な企業環境では、別の管轄内において別の法的要件で独自に動作するデバイスが存在する場合があり、それぞれに適した管理をする柔軟性が求められます。最新の PKI システムは、すべてのアプリケーションコンポーネントの証明書管理をサポートしている必要があります。

最後に、この PKI システムは、標準および専有のインターフェイスを使用して、エンタープライズエコシステムの関連ソフトウェアと統合する必要があります。PKI エコシステムは広範かつ複雑で、完全には標準化されていません。最適かつ最新の PKI は、検出プロセスを簡素化してガバナンスの一元化を図るために、Amazon Web Services、Microsoft Active Directory(Windows および Azure 上)、HashiCorp などの大手業界関係者と直接統合します。大企業は複数のシステムで同一の基準を導入していても、さまざまなインターフェイスとアプリケーションが存在する場合がよくあります。

ワークフロー、自動化、およびレポート

最新の PKI システムは、主要な運用手順とワークフロー(記録管理など)や、証明書の失効とその他のイベントに必要な承認を正式化します。また、定常的および動的なユースケースを自動化して、ユーザー体験の改善、管理負担の軽減、構成を誤る余地(システム停止とセキュリティインシデントの原因になる)の低減を図る必要があります。

さらに、次のような数多くのデフォルトレポートを用意して、それらをカスタマイズできる必要があります。

- インベントリレポート

- 期限切れの証明書および期限切れ間近の証明書に関するレポート

- 失効した証明書のレポート

- 企業のセキュリティポリシー、業界基準、関連する政府規制に証明書がどのように準拠しているかに関するレポート

デジタルトラストに関する最新情報

PKI、PQC、証明書ライフサイクル管理などのトピックについて詳細をご希望ですか? 記事を見逃さないようにデジサートのブログを参照ください。

特集記事

-

リソース

-

会社概要

-

My Account

-

ソリューション概要

-

© 2025 DigiCert, Inc. All rights reserved.

リーガルリポジトリ Webtrust 監査 利用条件 プライバシーポリシー アクセシビリティ Cookie 設定 プライバシーリクエストフォーム