ユーザーが一番の脆弱ポイントだというのは、セキュリティに関する決まり文句になっています。もしそんな定説を覆すことができたらどうでしょうか。アカウント乗っ取りやマルウェアとの戦いの最後の一歩で警戒を怠らず、詐欺に対抗する力を強められるとしたらどうでしょうか。

アカウント乗っ取り詐欺は、E コマース企業や小口取引銀行にとって、膨大な額の損失の原因となっています。Javelin Strategy & Research による「2022 Identity Fraud Study(2022 年版アイデンティティ詐欺調査)」によると、アカウント乗っ取りによる損失の総額は 114 億ドル、前年比で実に 90% 増となっています。この種の攻撃に対抗すべく、大手小売業者や銀行は、DMARC(Domain-based Message Authentication, Reporting and Conformance)を導入してサイバー犯罪者によるブランドなりすましを防ごうとしています。

しかし、DMARC はユーザーから見えないため、メールの送信者が正規の送信者かどうかを知るのは容易ではありません。ユーザーは、メールを信用するか削除するかを瞬時に判断しますが、その判断基準は第一印象です。このように認証プロトコルが目に見えないとなると、メールを受け取ったとき、フィッシングやスパムと正規のメールとを安心して区別することができず、結果的にビジネスチャンスを逃したり、セキュリティを脅かされたりする恐れがあります。

送信者が正規かなりすましかを受信者が区別できるように、Gmail や Apple といった Eメールサービスプロバイダーは、メールが各種の認証チェックを通過している場合に受信者のメール受信箱でメール送信者のロゴを表示する機能を実装しています。これが BIMI(Brand Indicators for Message Identification)という技術で、ユーザーはメールの真正性を視覚ですぐに確認できます。その結果、ユーザーが悪意のあるリンクをクリックする、悪意のある添付ファイルを開くなど、なんらかの形で攻撃者に関わってしまう可能性が低くなります。セキュリティに関する意思決定もより迅速に、効果的になります。

ここでは、DMARC とブランドロゴ表示がアカウント乗っ取り対策にどう役立つかを理解できるように、2 種類のメールを検証してみます。

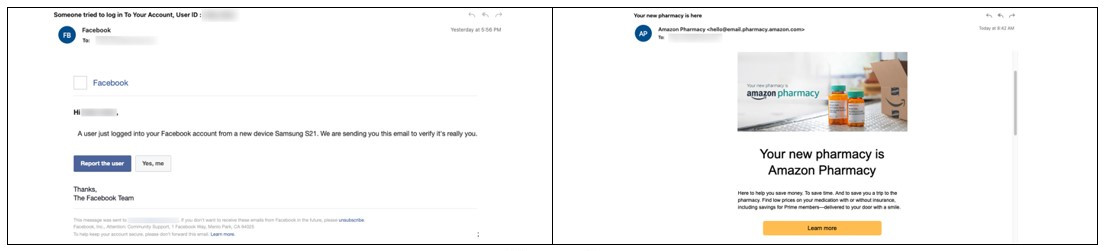

2 通のメールの事例

どちらも迷惑メールフォルダーに振り分けられましたが、1 通は悪意のあるメール、もう 1 通は正規のメールです。上述したように、正規のメールとなりすましのメールをすぐに見分けられる視覚的な指標はありません。実際、最初は Amazon からのメールを詐欺だと思いました。メールが来るはずはなく、ドメインも怪しく見えたからです。Facebook のメールは、アカウントは持っていないので詐欺だとわかりました。

図 1:

認証合否テスト

受信サーバーが実行する送信者認証テストの結果を見るには、メールヘッダーを分析する必要があります。メールヘッダーは、小包に関する詳しい追跡情報のようなものです。ヘッダーには、メール送信者、メールのルーティング経路、途中で実効された認証チェックの結果に関する情報が含まれています。

該当なし

DMARC に関連するメール認証チェックは、合格/不合格だと考えられていますが、実際には合格、不合格、または該当なしです。

偽の Facebook メールのメールヘッダーのうち、関連する部分は次のとおりです。

- 送信者の IP は 89[.]144[.]9[.]88

- smtp.mailfrom=inlkrqa.co.uk

- inlkrqa.co.uk には許可された送信者ホストが指定されていない

- dkim=none(メッセージは署名なし)

偽の Facebook メールの場合、メッセージは存在しないドメインから送信されていました。ドメイン所有者が許可された送信者を指定していないのもそれが理由です。ドメインがないということは、メールボックスプロバイダーが送信者を確認するための認証レコードがないということです。すでに述べたように、こうした情報はいずれも受信者には簡単に確認できません。

何ごとも簡単ではない

一方、正規のように見える Amazon メールのヘッダーのうち、関連する部分は次のとおりです。

- 送信者の IP は 13[.]110[.]209[.]206

- smtp.mailfrom=bounce.email.pharmacy.amazon.com

- bounce.email.pharmacy.amazon.com には 13.110.209.206 が許可された送信者として指定されている

- dkim=pass(署名が検証済み)

Amazon から送信されたように見えるメールの送信元は、bounce.email.pharmacy.amazon.com に代わってメッセージを送信するよう適切に設定されたメールサーバーでした。このドメイン名は長いので、Punycode の関係で似たように見えるドメインを識別する場合、自分の目は信用できないことがわかりました。

送信者の IP アドレスを確認したところ、その所有者は Amazon ではなく Salesforce です。Amazon が、Salesforce によってホストされている顧客マーケティングプラットフォームからこのメールを送信したと考えるのは妥当です。これが共有 IP アドレスかどうかはわからず、Salesforce は共有プラットフォームなので、まだ疑問が残ります。最終的に、whois を利用して送信元ドメインの所有者を検索した結果、所有者は Amazon Technologies, Inc であることが確認されました。

まだリンクはクリックしません。このメールの信頼性に関する最初の疑問はまだ解消されないまま続いていたからです。しかもこれは、技術的な詳細をすべて確認した後のことでした。私は普通、メールは読むか削除するかを 5 秒以内に判断しています。この判断には、内容に興味があるかどうか、実際にクリックするくらい信頼できるかどうかを判断する時間も含まれています。

最終的な手順

もちろん、一般的な顧客は、メールの送信者を信頼するかどうかを判断するとき、ここまでは調べません。そうなると選択肢は 2 つ。うまくいくと期待してリンクをクリックするか、メールを削除するかです。企業が顧客を引き付けると同時に詐欺を防ごうとするとき、どちらも理想的な結果にはならないことは明らかです。ここで BIMI が活躍します。

BIMI を利用すると、メールの真正性を視覚的に確認できるため、ユーザーの側はメールを信頼しやすくなり、攻撃者の側はブランドになりすますのが難しくなります。ユーザーはメールによる攻撃の被害を受けにくくなるとともに、メールに興味をもちやすくなります。信頼できれば中身を見たくなるのが人間の性だからです。

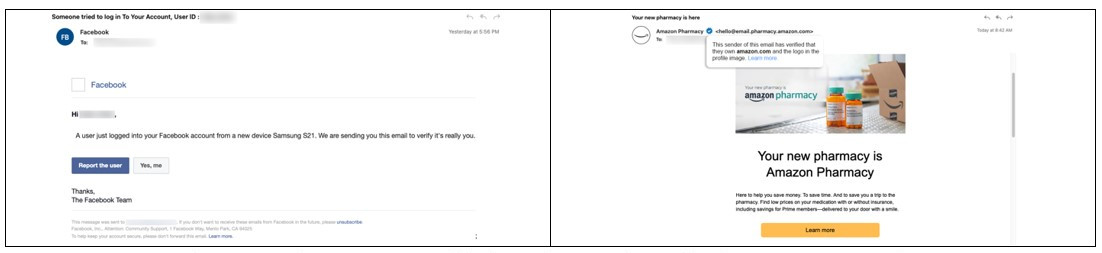

以下の 2 通のメールを比べてみてください。どちらを信頼しますか。送信者名の左右に Amazon のロゴとチェックマークがあり、マウスオーバーのテキストでは Amazon がこのドメインとロゴの所有者として認められていることが示されています。

注意:Amazon Pharmacy は BIMI を有効にしており、見事に保護されている。

信頼を信頼する

BIMI が送信者の信頼を保証するものだとして、BIMI を信頼すべき理由はなんでしょうか。

BIMI は、DMARC と認証マーク証明書(VMC)との組み合わせによって有効になります。DMARC では、ドメインに認証されないメッセージを受信側のメールサーバーがどのように処理するか、そのポリシーをドメイン所有者が公開できます。将来の選択肢は拒否、隔離、なしのいずれかです。認証チェックに失敗した受信メッセージを拒否することで「経路がクリーン」になるため、メールボックスプロバイダーは、ドメイン所有者が DMARC 処理(つまり、拒否か隔離)を有効にすることを期待しています。

VMC は、デジサートが提供するパブリックの証明書です。ドメイン所有者が VMC を受けるには、その組織が検証プロセスを通過する必要があり、検証プロセスではドメインと商標の所有権も認証されます。ちょうど、amazon.com がウェブサーバー証明書を使ってサイトの真正性を保証しているのと同じです。

もちろん、サイバー犯罪者も事業体を創設してドメインを購入し、そのドメインの SPF/DKIM/DMARC レコードを適切に設定したうえで、商標を登録して VMC 取得の検証プロセスを受けることはありえます。実際にそうなる可能性が低いのは、犯罪者は身元を明かすことなく短期間で儲けようと考えるからです。また、VMC を取得するための認証プロセスでは、ブランドのなりすましが極端に難しくなっています。

顧客を引きつける機能

アカウント乗っ取り詐欺は、銀行やオンライン小売業者にとって、最重要な懸念のひとつです。なりすまし攻撃からブランドを保護するために DMARC を採用している企業は少なくありません。にもかかわらず、消費者は今もなおフィッシング攻撃やマルウェア攻撃の犠牲になって身元情報をさらされています。BIMI と VMC を利用すれば、信頼できるメール送信者からのメッセージを消費者が視覚的に検証できるようになるため、企業が顧客を保護する手段になります。しかも 2 つの効果があります。金銭面でのメリットと、社会的な責任です。BIMI を有効にしていない、あるいはそのプロセスを始めていないのであれば、今こそ最初の一歩を踏み出すタイミングです。詳しくは、FAQ をご覧ください。