B.a.-ba de l’informatique quantique

La révolution de l’informatique quantique est bel et

bien en marche. Que recouvre cette technologie ? En

quoi la cryptographie post-quantique va-t-elle affecter

la confiance numérique ?

Qu’est-ce que l’informatique quantique ?

L’informatique quantique est une technologie en plein essor qui combine la mécanique quantique avec les mathématiques avancées et l’ingénierie informatique en vue de résoudre des problèmes trop complexes pour les ordinateurs traditionnels. Comme l’informatique quantique exploite des principes et des outils fondamentalement différents de ceux de l’informatique classique, la loi de Moore ne s’applique pas à cette discipline. Sa puissance et ses capacités progressent à une vitesse vertigineuse et transforment d’ores et déjà la façon dont nous utilisons les ordinateurs pour résoudre des problèmes, analyser des informations et protéger des données.

À quoi sert l’informatique

quantique ?

De nos jours, les superordinateurs même les plus avancés au monde exécutent des calculs basés sur la logique binaire (0 ou 1) des transistors et des principes qui remontent à l’invention de l’ordinateur, il y a de cela plus d’un siècle. Or, de nombreux problèmes impliquent des variables complexes que l’on ne peut résoudre en partant de ce modèle informatique traditionnel.

Puisque l’informatique quantique exploite des variabilités quantiques, elle peut calculer ces informations complexes aussi rapidement qu’un ordinateur classique peut résoudre un problème standard.

L’informatique quantique permettra ainsi de traiter des variabilités hautement nuancées à l’aide de techniques non traditionnelles. Les chercheurs estiment que cette technologie pourrait se montrer très utile dans les systèmes complexes qui impliquent des facteurs apparemment aléatoires. Exemples : les modèles de prévision météorologique, la médecine et la chimie, la finance mondiale, le commerce et le transport de marchandises, la cybersécurité, l’intelligence artificielle, sans oublier la physique quantique.

À quoi tient la puissance de l’informatique quantique ?

Les superordinateurs les plus rapides et puissants utilisent des algorithmes de calcul dits de force brute. Cela signifie qu’ils « testent » de façon linéaire tous les résultats possibles jusqu’à identifier la solution correcte.

À l’inverse, les ordinateurs quantiques peuvent ignorer ce processus linéaire en utilisant la mécanique quantique pour envisager simultanément tous les résultats possibles. L’informatique quantique fonctionne avec des probabilités, plutôt qu’avec des nombres binaires. Cette approche permet de résoudre des problèmes qui sont trop vastes ou trop complexes pour qu’un ordinateur classique puisse les solutionner dans des délais raisonnables. En effet, si les ordinateurs traditionnels peuvent filtrer et répertorier de grands volumes de données, ils sont incapables de prédire des comportements au sein même de ces données.

Les compétences de probabilité de l’informatique quantique permettent d’étudier toutes les possibilités d’un ensemble de données et d’aboutir à une solution concernant le comportement d’éléments individuels dans ce groupe de données massif et complexe.

Tout comme l’informatique traditionnelle, l’informatique quantique excelle dans certaines applications de calcul, mais pas dans toutes. La plupart des experts s’accordent à dire que les superordinateurs classiques et les ordinateurs quantiques se complètent, chacun pouvant exécuter des calculs extrêmement puissants dans différents domaines grâce à leurs propriétés uniques.

Comment fonctionne un ordinateur quantique ?

Pour saisir les bases de l’informatique quantique, il faut comprendre les principes

qui régissent le comportement du mouvement, de la position et des relations quantiques.

Superposition

Au niveau quantique, les systèmes physiques peuvent exister en même temps dans plusieurs états. Tant qu’il n’est pas observé ou mesuré, un tel système occupe donc toutes les positions à la fois. Ce principe fondamental de la mécanique quantique permet aux ordinateurs quantiques de prendre en compte le potentiel du système, où tous les résultats possibles existent simultanément dans un calcul. Les systèmes utilisés dans le domaine de l’informatique quantique peuvent être des photons, des ions piégés, des atomes ou des quasi-particules.

Interférence

Les états quantiques peuvent interférer entre eux. Cette interférence peut prendre la forme d’une annulation ou d’une augmentation de l’amplitude. Pour mieux visualiser cette notion, imaginons que nous lâchons en même temps deux cailloux dans une flaque d’eau. Au moment où les ondes ainsi formées se croisent, elles créent des pics et des creux d’ondulation plus importants. Ces schémas d’interférence permettent aux ordinateurs quantiques d’exécuter des algorithmes entièrement différents de ceux des ordinateurs classiques.

Intrication

Au niveau quantique, des particules peuvent former un système lié, dans lequel chaque particule reflète le comportement des autres, même à de très grandes distances. En mesurant l’état d’un système intriqué, un ordinateur quantique peut « connaître » l’état de l’autre système. Concrètement, cela permet par exemple de déterminer le mouvement de rotation d’un électron B en mesurant la rotation d’un électron A, même si les deux électrons sont séparés par une distance de plusieurs millions de kilomètres.

Qubits

En informatique classique, les calculs sont constitués de combinaisons de binaires appelés bits. C’est là que se trouve la limite : les calculs sont écrits dans un langage qui ne peut avoir que deux états à un moment donné, 0 ou 1. En informatique quantique, les calculs sont écrits dans le langage de l’état quantique, qui peut être 0 ou 1, ou toute proportion de 0 ou 1 en superposition. On appelle ce type d’information « bit quantique », ou « qubit ».

Les qubits possèdent des caractéristiques qui permettent aux informations d’augmenter de façon exponentielle dans le système. Comme plusieurs états coexistent, les qubits peuvent encoder des quantités massives d’informations, bien au-delà du bit. C’est l’une des raisons pour lesquelles l’informatique quantique est si puissante. L’augmentation de la puissance de calcul des qubits combinés croît beaucoup plus rapidement que dans l’informatique classique. De plus, comme les qubits n’occupent pas d’espace physique, contrairement aux microprocesseurs, il est bien plus facile d’arriver à des capacités de calcul infinies, par certaines mesures.

Types d’ordinateurs quantiques

Pour cerner les bases de l’informatique quantique, il faut comprendre les principes qui régissent le comportement du mouvement, de la position et des relations quantiques.

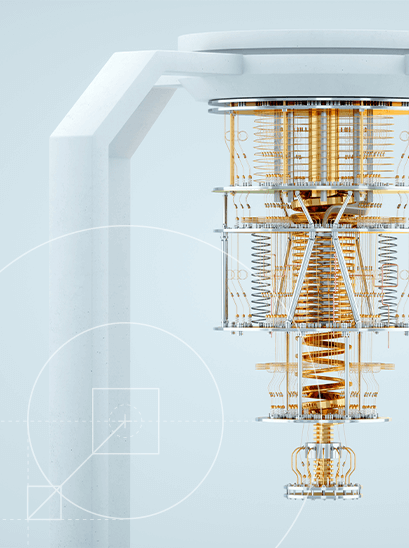

L’équipement utilisé en informatique quantique n’a rien à voir avec les parcs de serveurs associés aux superordinateurs. Le calcul quantique nécessite de placer les particules dans des conditions leur permettant d’être mesurées sans altérer ni perturber les particules environnantes. Dans la plupart des cas, cela implique de refroidir l’ordinateur à une température proche du zéro absolu et de protéger les particules de qubits du bruit à l’aide de couches d’or. Pour atteindre ces conditions délicates et précises, les ordinateurs quantiques doivent être conçus et fabriqués dans des environnements hautement spécialisés.

À quelles fins utiliserons-nous les ordinateurs quantiques ?

Avant d’envisager les applications concrètes de l’informatique quantique, gardons à l’esprit qu’il s’agit d’une discipline émergente. Celle-ci n’en est encore qu’à ses balbutiements. Dès lors, les ordinateurs quantiques d’aujourd’hui sont fortement limités par l’état actuel des connaissances et de la technique. Cela étant dit, les chercheurs et ingénieurs en informatique quantique s’accordent sur le fait que les progrès dépassent les attentes. Nos usages de l’informatique quantique changeront ou évolueront certainement au gré des avancées technologiques, mais il existe déjà des domaines d’application prometteurs.

À quand la généralisation des ordinateurs quantiques ?

Malgré tout ce potentiel et ces avancées rapides, le concept d’informatique quantique fonctionnelle en est encore principalement au stade théorique. Autrement dit, les ordinateurs quantiques capables d’exécuter des calculs et des modélisations à une échelle quantique réelle ne seront pas disponibles avant plusieurs années. Mais dans combien de temps au juste ? Impossible de le dire avec certitude. Cependant, au rythme actuel des progrès, il est fort possible que des ordinateurs quantiques utiles apparaissent dans un futur proche.

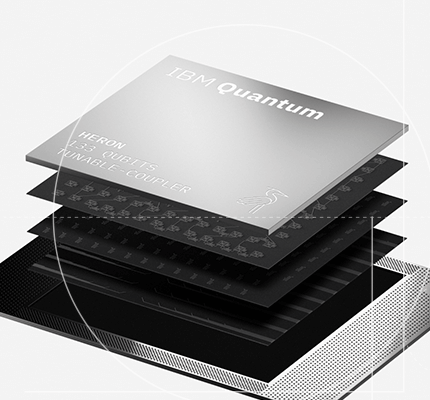

En 2023, IBM, l’un des leaders mondiaux de l’informatique quantique, a annoncé que sa puce Heron dédiée a atteint une capacité de traitement de 133 qubits. L’entreprise souhaite parvenir à coupler trois processeurs de ce type en 2024. Une puce Heron est capable d’exécuter 1 800 portes quantiques avec de hautes performances et un faible taux d’erreur. IBM a publié sa feuille de route pour atteindre son objectif de systèmes quantiques à correction d’erreurs d’ici 2029.

La plupart des experts estiment que des ordinateurs quantiques utiles pourraient être commercialisables d’ici dix ans, voire moins. Il est possible que des États-nations se dotent de cette technologie plus tôt.

Historique de l’informatique quantique et de la PQC

Quelles sont les implications sécuritaires

de l’informatique quantique ?

Aujourd’hui, l’algorithme RSA (Rivest-Shamir-Adleman), qu’on appelle communément cryptographie à clé publique (PKC, Public Key Cryptography), est l’une des principales formes de chiffrement numérique. L’algorithme RSA a été décrit pour la première fois par Rivest, Shamir et Adleman en 1977. Presque cinquante ans plus tard, ce système de chiffrement éprouvé continue de se montrer hautement efficace.

La méthode RSA utilise deux clés numériques qui, une fois combinées, forment un grand nombre premier. Or, si les ordinateurs classiques peuvent facilement multiplier deux nombres connus pour obtenir un produit entier, ce n’est pas du tout le cas dans le sens inverse. Les systèmes informatiques traditionnels ont du mal à utiliser le calcul binaire par force brute pour dériver deux facteurs à partir du produit entier. Pour résumer, les algorithmes RSA sont essentiellement des codes indéchiffrables, car même les superordinateurs les plus puissants sont incapables de calculer la valeur des clés dans un délai raisonnable. À l’heure actuelle, pour déchiffrer une clé RSA de 2 048 bits, le supercalculateur le plus rapide mettrait environ 300 000 milliards d’années.

C’est là qu’entre en jeu la menace de l’informatique quantique. Puisque les ordinateurs quantiques sont capables d’analyser simultanément toutes les probabilités sans tracer de parcours linéaire, ils peuvent donc « ignorer » la méthode classique (une route à la fois) et aboutir à un calcul précis dans des délais raisonnables. Les ordinateurs quantiques sont parfaitement aptes à diviser de grands nombres premiers en facteurs corrects, et donc à déchiffrer les algorithmes RSA. Les prédictions concernant l’avènement proche de l’informatique quantique suggèrent que le chiffrement RSA pourrait être craqué en quelques mois, et que les ordinateurs quantiques plus avancés pourraient déchiffrer ces systèmes en quelques heures, voire en quelques minutes.

Quels sont les risques actuels ?

Les experts en cybersécurité se concentrent non seulement sur les risques futurs, c’est-à-dire lorsque nous aurons atteint le point de l’informatique quantique utile, mais aussi sur les menaces qui pèsent sur les données actuelles.

Attaques rétroactives

En attendant l’avènement de l’informatique quantique, des acteurs étatiques et des cybercriminels mènent des offensives rétroactives, dites « harvest now, decrypt later » (HNDL). L’objectif des attaquants consiste à dérober des données et à les stocker chiffrées, en espérant que bientôt, ils pourront les déchiffrer à l’aide d’un ordinateur quantique. En effet, les données même plus anciennes peuvent contenir des informations critiques pour les opérations des gouvernements et des entreprises, ainsi que des données personnelles d’utilisateurs, de clients ou encore de patients.

Qu’est-ce que la cryptographie post-quantique (PQC) ?

Même si les ordinateurs quantiques fonctionnels ne devraient pas voir le jour avant plusieurs années, les attaques rétroactives présentent un risque massif en ce qui concerne l’intégrité des données. Les leaders mondiaux de la cybersécurité élaborent d’ores et déjà des mesures de sécurité visant à protéger les données contre les risques présents et futurs du déchiffrement quantique.

La cryptographie post-quantique ou PQC (pour Post-Quantum Cryptography) protège les données contre les tentatives de déchiffrement effectuées via des ordinateurs classiques et quantiques.

La PQC entend sécuriser les données tant face aux futurs ordinateurs quantiques qu’aux protocoles et systèmes réseau actuels. Les contre-mesures PQC correctement implémentées s’intègreront aux systèmes existants pour protéger les données contre toutes les formes d’attaque – d’aujourd’hui et de demain –, quel que soit le type d’ordinateur utilisé.

Bien que les ordinateurs quantiques n’en soient qu’à leurs débuts, les experts en cybersécurité ont déjà créé des algorithmes PQC capables d’offrir une protection contre les attaques quantiques. Ces outils de sécurité continueront d’évoluer au fil des avancées de l’informatique quantique, mais ils permettent déjà d’anticiper ces menaces, à condition d’être correctement implémentés.

Recommandations du NIST

Le National Institute of Standards and Technology (NIST) a déjà publié des recommandations d’utilisation de la PQC pour garder une longueur d’avance sur les menaces de l’informatique quantique. En voici quelques-unes :

- Élaborer une feuille de route de préparation à l’informatique quantique

- Échanger avec les fournisseurs de technologies pour évoquer les feuilles de route post-quantiques

- Dresser un inventaire pour identifier et cerner les systèmes et assets cryptographiques

- Créer des plans de migration des ressources les plus sensibles et critiques

Informatique quantique, cryptographie quantique et cryptographie post-quantique : définitions

Pour bien saisir les technologies et les menaces de l’informatique quantique, il est important de faire la distinction entre les différents termes et types d’algorithmes.

Informatique quantique

Dans le dialecte de l’informatique quantique, « PQC » est probablement le terme qui prête le plus à confusion. En effet, cette abréviation désigne la cryptographie post-quantique (en anglais, Post-Quantum Cryptography »), mais certains l’utilisent aussi pour parler d’informatique post-quantique (en anglais, « Post-Quantum Computing »). Or, l’expression « informatique post-quantique » devrait être proscrite, car elle ne possède aucun fondement scientifique. « Ordinateur quantique » fait référence à la machine, tandis qu’« informatique quantique » désigne la discipline et les processus. Ainsi, même longtemps après l’avènement des machines utiles, nous continuerons de parler d’ordinateurs quantiques, et non post-quantiques.

Cryptographie quantique

La cryptographie quantique partage ses bases en mécanique quantique avec la cryptographie post-quantique, mais cette technologie est différente de la PQC. En cryptographie quantique, la nature fondamentale de l’imprévisibilité est utilisée pour chiffrer et déchiffrer des données, les informations étant directement encodées dans les qubits. À l’heure actuelle, la méthode de chiffrement quantique la plus connue exploite les propriétés des qubits pour sécuriser les données, de sorte que des erreurs de qubits se produisent lorsqu’une personne tente de déchiffrer les informations sans autorisation. Cette forme de chiffrement quantique fonctionne un peu comme un capteur placé sur une porte ou une fenêtre, qui déclenche une alarme dès qu’un accès non autorisé est détecté.

Cryptographie post-quantique (PQC)

Tout comme le chiffrement informatique classique, la cryptographie post-quantique repose sur sur des équations mathématiques. La différence se situe dans la complexité de ces équations. Avec la PQC, les mathématiques exploitent les avantages des propriétés quantiques pour créer des équations qui sont si difficiles à résoudre que même les ordinateurs quantiques ne peuvent « sauter » des étapes pour aboutir directement à la solution correcte. L’un des avantages de la PQC réside dans ce socle d’équations hautement insolubles. Comme sa structure de base est la même que celle du chiffrement classique, la PQC peut être déployée à l’aide de méthodes similaires à celles des outils de chiffrement de pointe, et elle peut protéger les systèmes actuels.

Standards PQC actuels

Les experts de la cryptographie quantique ont développé plusieurs ensembles d’algorithmes pour répondre aux menaces quantiques. Ces ensembles varient en fonction des opérations de performance. Certains systèmes peuvent gérer des problèmes PQC plus complexes, là où d’autres ont besoin d’une solution plus économe en ressources. En outre, à l’instar des autres formes de chiffrement classique, chaque ensemble PQC porte sur un cas d’usage donné. Actuellement, trois ensembles sont considérés comme des systèmes de PQC efficaces.

CRYSTALS-Kyber

Kyber s’appuie sur le standard ML-KEM (Module-Lattice-Based Key-Encapsulation Mechanism) du NIST. Il s’agit d’un cryptosystème asymétrique qui fonctionne sur le modèle du problème M-LWE (Module Learning With Errors). Kyber est utilisé dans l’échange de clés et le chiffrement à clé publiqueen tant que versant quantique des certificats TLS/SSL de sécurité des sites web.

CRYSTALS-Dilithium

Dilithium est lui aussi un système basé sur les treillis, conçu à partir de la technique « Fiat-Shamir with Aborts ». Cet ensemble fonctionne sur le modèle du problème SIS (Shortest Integer Solution). De par sa nature, l’algorithme Dilithium constitue la plus petite taille de signature à clé publique pour les schémas basés sur treillis. Le NIST recommande Dilithium en tant que solution PQC pour les signatures numériques.

SPHINCS+

SPHINCS+ est un ensemble de signature numérique par hachage qui utilise HORST et W-OTS pour sécuriser les données contre les attaques quantiques. SPHINCS+ présente ainsi les avantages des clés publiques et privées courtes, bien que sa signature soit plus longue que celle de Dilithium et de Falcon. SPHINCS+ est décrit dans la norme FIPS 205.

FALCON

Falcon est une solution de signature numérique basée sur treillis qui s’appuie sur la méthode du « hash-and-sign ». Son nom est l’acronyme de « Fast Fourier lattice-based compact signatures over NTRU ». FALCON offre l’avantage d’une clé publique courte et d’une petite signature.

En savoir plus avec PQC pour les nuls

L'informatique quantique redessine l'avenir de la cybersécurité. Êtes-vous prêt ?

Prenez de l'avance avec Post-Quantum Cryptography For Dummies, DigiCert Special Edition. Ce guide facile à lire décompose les concepts quantiques complexes et vous aide à préparer votre organisation à la transition vers une sécurité quantique.

À l'intérieur, vous découvrirez

- Comment l'informatique quantique menace le cryptage actuel

- Les étapes à suivre pour assurer l'avenir de votre stratégie cryptographique

- Une feuille de route pour l'adoption de la cryptographie post-quantique

Sur le même sujet

ÉVÉNEMENT

Journée mondiale de préparation à l’informatique quantique

WEBINAIRE

Se préparer au monde post-quantique

FICHE TECHNIQUE

Quantum Advisor Program

Article

Préparation à la PQC : identifier les assets cryptographiques

Rapport

Rapport PQC du Ponemon Institute