Certificats cachés : comment les trouver

Aujourd’hui, il va de soi que la confiance numérique passe par une vue centralisée sur les ressources cryptographiques. Depuis plusieurs années, les certificats TLS expirés ou mal sécurisés provoquent une avalanche de pannes et de compromissions dévastatrices. Un fait inquiétant, surtout lorsque l’on connait le nombre astronomique de certificats avec lesquels une organisation doit jongler. En effet, d’après une étude de DigiCert menée en 2021, les grandes entreprises estiment gérer en moyenne un parc de 50 000 certificats serveurs,

sans compter les certificats de terminaux et d’utilisateurs. Ce chiffre vertigineux ne prend pas non plus en compte le volume croissant de cas d’usage liés aux certificats numériques ni l’augmentation exponentielle des certificats TLS qui va de pair.

Résultat : les certificats se retrouvent cachés un peu partout dans votre environnement IT. Voici une liste non exhaustive des lieux où vous pouvez les trouver :

Autorités de certification publiques (AC), dont DigiCert

AC privées on-prem, généralement des AC Microsoft qui sont souvent érigées sans supervision

AC cloud privées (ex. : l’AC privée d’AWS)

Serveurs web (ex. : Microsoft IIS et Apache)

Équilibreurs de charge (ex. : F5, Citrix, A10 et AWS Elastic Load Balancing)

Outils d’analyse de vulnérabilités (ex. : Qualys, Tenable)

Clusters Kubernetes cloud-native

D’après notre enquête, près de la moitié des entreprises interrogées font état de certificats non autorisés, qui ont été déployés à l’insu du département IT et qui sont pour le moment non gérés. Il y a donc fort à parier que votre organisation compte elle aussi des dizaines de milliers de certificats inconnus.

D’où la nécessité de dresser un inventaire complet et actualisé de tous vos certificats. Mais pour cela, vous devez être en mesure d’identifier chacun d’entre eux, indépendamment de leur usage, de leur propriétaire et de leur emplacement.

Certaines solutions de gestion du cycle de vie des certificats (CLM) se targuent de pouvoir débusquer les certificats cachés. Ce n’est pas suffisant. Pour être vraiment efficaces, elles doivent proposer un large éventail de mécanismes de découverte. Car quand il s’agit de dénicher les certificats passés sous votre radar, il n’y a pas de recette miracle.

Passons donc en revue les différentes méthodes pour y parvenir.

Intégration à CertCentral et à DigiCert® ONE CA Manager

Au premier abord, pour une solution CLM, le moyen le plus simple de rechercher des certificats passe par un couplage étroit avec l’AC éditrice de la solution. C’est le cas de DigiCert® Trust Lifecycle Manager qui peut aussi bien découvrir les certificats publics émis par DigiCert CertCentral® que les certificats privés émis par DigiCert ONE CA Manager. Cette intégration simplifie la gestion du cycle de vie des certificats, de l’émission jusqu’à la centralisation, et vous permet de les trouver facilement. Le problème c’est que la majorité des solutions CML compatibles avec toutes les AC n’offrent pas ces fonctionnalités complètes. Un point à ne pas négliger si vous êtes déjà client chez CertCentral.

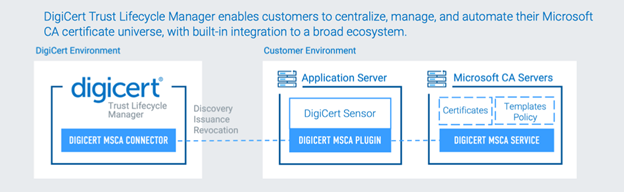

Intégrations avec d’autres AC tierces

DigiCert n’est pas la seule autorité de certification de la planète. Toutes les entreprises du Global 2000 ou presque ont au moins une AC Microsoft (si ce n’est 20) cachée dans leur environnement. Par ailleurs, à l’ère de la grande migration vers le cloud, nombre de structures se retrouvent aux prises avec des certificats provenant notamment de l’AC privée d’AWS. Il vous faut donc un moyen de découvrir les certificats émis par ces AC, puis de les importer et de les cataloguer dans votre

inventaire centralisé.

La majorité des outils développés par les AC ne peuvent identifier que leurs propres certificats. Un point qui nourrit l’argumentaire des solutions CML traditionnelles compatibles avec toutes les AC. DigiCert Trust Lifecycle Manager a la particularité de jouer sur les deux tableaux et d’offrir une intégration parfaite (et extrêmement utile !).

DigiCert Trust Lifecycle Manager ne se contente pas de dénicher les certificats émis par d’autres AC. Après avoir importé les certificats tiers dans votre inventaire, vous pouvez leur attribuer des tags pour mieux les identifier, et appliquer des automatisations et des options de filtrages prédéfinies.

Figure 1. Trust Lifecycle Manager : fonctionnement avec les serveurs AC de Microsoft

Analyse basée sur les ports

L’analyse basée sur les ports est le moyen le plus élémentaire de découvrir les certificats qui ne proviennent pas directement d’une AC. Concrètement, une solution CLM dépose un capteur au sein de votre environnement IT et effectue le gros du travail de recherche des certificats. Il est possible de préciser les ports à passer au crible ou une gamme d’IP, tant on-prem que cloud, pour identifier les ressources, dont les services et certificats associés à une adresse IPv4. Cette analyse garantit la sécurité, la bonne gestion et la conformité de vos certificats avec les standards du secteur. Elle veille aussi à maintenir leur intégrité au sein de votre infrastructure réseau.

Avec sa fonction d’analyse basée sur les ports, DigiCert Trust Lifecycle Manager peut trouver une grande variété de certificats. Pour les autres, comme les certificats stockés sur les équilibreurs de charge et les serveurs web, vous aurez besoin d’un coup de pouce

supplémentaire.

Certificats sur les équilibreurs de charge : les capteurs à la rescousse

Certes, l’analyse basée sur les ports peut repérer les ports ouverts et les services exécutés sur les équilibreurs de charge. Néanmoins, elle ne vous permet pas d’identifier les certificats TLS. Et pour cause : les équilibreurs de charge stoppent les connexions TLS, puis acheminent le trafic vers des serveurs back-end. Comme les ports ne sont pas exposés, il vous faut des capteurs placés à des points stratégiques de votre réseau pour surveiller et analyser le trafic en transit. Ces données de négociation (handshake data) permettent d’identifier les certificats utilisés sur les serveurs placés derrière vos équilibreurs de charge. En plus de vous donner une visibilité à 360° sur ces certificats, elles synchronisent ces derniers

dans votre inventaire centralisé.

DigiCert Trust Lifecycle Manager actionne ses capteurs pour automatiser les certificats cachés derrière les équilibreurs de charge. Une nécessité vu le volume important de certificats qu’ils recèlent généralement. Grâce à son infrastructure, notre solution veille non seulement à intégrer ces certificats à votre inventaire, mais aussi à détecter d’autres certificats susceptibles de se nicher dans ces environnements déjà très complexes.

Importation des certificats via des agents

Dans le cas des certificats situés sur les serveurs web Microsoft IIS ou Apache, l’analyse basée sur les ports s’avère inefficace. Pour les trouver, vous devez installer des agents directement sur ces serveurs. Leur mission ? Recueillir des données spécifiques sur ces certificats (date d’expiration, domaines associés) pour les relayer ensuite dans votre inventaire centralisé.

Dotée de ces agents, DigiCert Trust Lifecycle Manager vous permet de découvrir ce type de certificats quand d’autres méthodes échouent. Autre avantage de notre solution, ses agents fournissent l’authentification interne dont vous avez besoin pour empêcher les sources extérieures d’avoir accès à vos serveurs.

Exploiter les outils existants de détection des vulnérabilités

Tous les mécanismes de découverte que nous vous avons présentés ici sont nécessaires pour dresser et mettre à jour un inventaire centralisé des certificats. Toutefois, nombre d’entreprises, notamment celles du Fortune 500, préfèreraient mettre à profit leurs solutions de gestion des vulnérabilités pour analyser et rechercher leurs certificats numériques. Ces solutions, à l’instar de Qualys et Tenable, sont capables de détecter les vulnérabilités dans la majorité des ressources du réseau : serveurs physiques ou virtuels, routeurs et commutateurs, instances cloud, containers, voire des appareils IoT comme des imprimantes multifonctions.

Après tout, ces solutions passent déjà votre réseau au crible, dressant et actualisant un inventaire et un plan complets de votre environnement d’entreprise. Plutôt que de mettre votre réseau encore plus sous pression et de compliquer la question des accès pour votre équipe SecOps, DigiCert Trust Lifecycle Manager vous laisse tirer parti de ces données existantes pour créer immédiatement un inventaire exhaustif de vos certificats. Autre avantage de l’intégration DigiCert, elle garantit un catalogue complet des ressources cryptographiques, à la différence des solutions CLM d’ancienne génération.

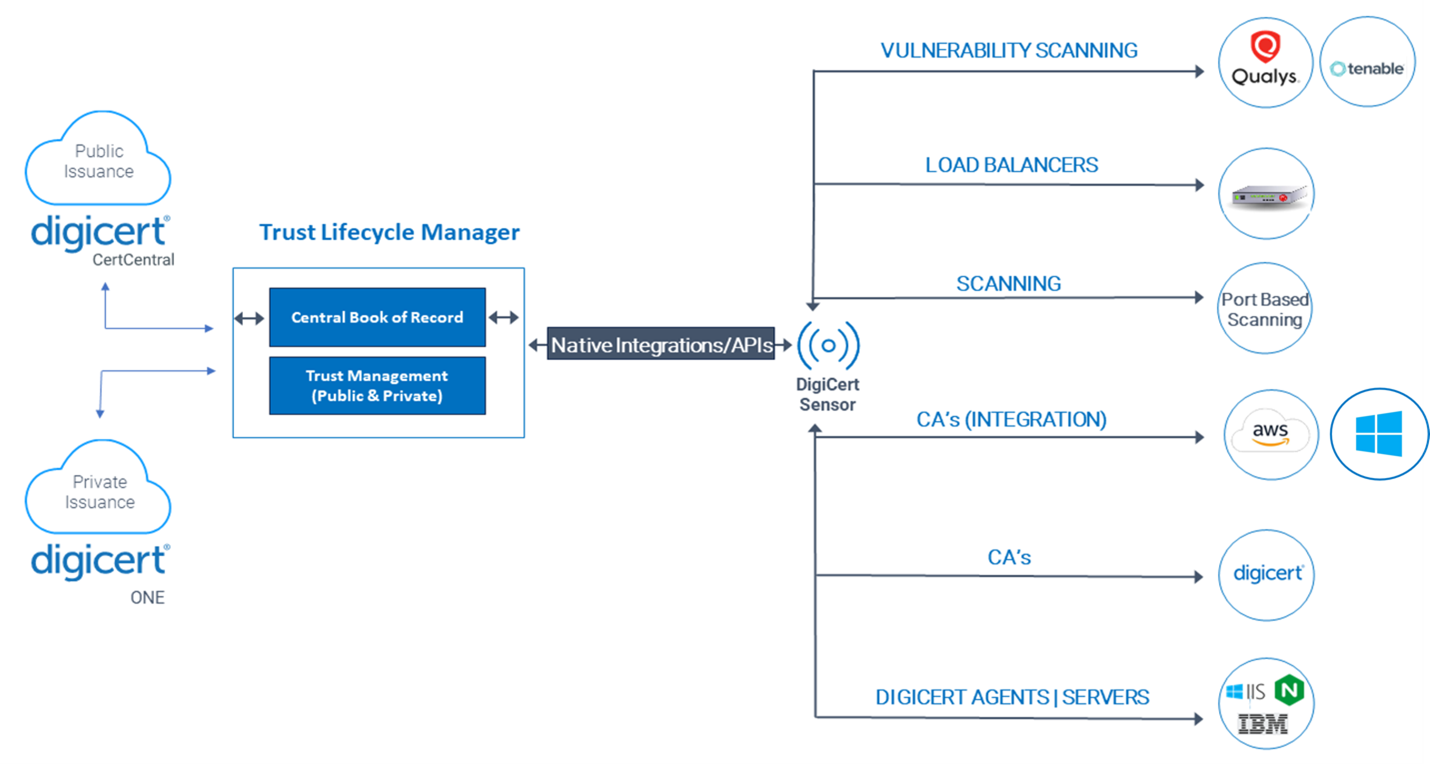

Un éventail complet d’outils, gage de la confiance numérique

Tout comme les clés et les certificats, les ressources cryptographiques sont présentes partout dans l’environnement IT, des data centers physiques jusqu’au cloud. Découvrir et recenser systématiquement ces ressources au sein d’un inventaire centralisé et actualisé relèvent du parcours du combattant. D’où l’utilité de disposer d’une palette de mécanismes facilement déployables pour garantir l’exhaustivité et l’efficacité de ce catalogue.

C’est là que DigiCert Trust Lifecycle Manager entre en scène, avec toutes ces fonctionnalités préalablement décrites, et d’autres méthodes en cours de développement. En vous offrant la vue la plus complète sur vos ressources cryptographiques et la garantie d’un inventaire constamment actualisé (que nous appelons « référentiel centralisé »), DigiCert Trust Lifecycle Manager vous apporte un triptyque à la hauteur des besoins de votre entreprise : sécurité, continuité des activités et résolution rapide des problèmes.

Figure 2. Trust Lifecycle Manager : les différentes manières de découvrir les certificats dans toute l’entreprise

Pour en savoir plus sur DigiCert® Trust Lifecycle Manager, rendez-vous sur https://www.digicert.com/fr/trust-lifecycle-manager.