-

솔루션

뒤로

디지털 트러스트를 지원하는 분야:

엔터프라이즈 IT, PKI 및 ID

코드 및 소프트웨어

문서 및 서명

한 곳에서 PKI 및 인증서 리스크 관리

한 곳에서 PKI 및 인증서 리스크 관리

지속적인 CI/CD 및 DevOps 서명

안정적이고 유연한 전 세계 범용 서명

실리콘에서 현장에 이르는 모든 단계의 신뢰

장치 철통 보안

안전한 앱 개발 가속화

간편해진 인증서

관리 및 자동화:

규모에 맞춘 가동 시간 및 가용성 제공

TLS/SSL 모범 사례 가이드 2022 판

TLS/SSL 모범 사례 가이드 2022 판

DevOps가 실제로 채택할 서명 정책 수립 방법

문서 서명과 규제 사항 관리에 관한 국제적 관점

대규모로 연결된 기기를 보호, 업데이트, 감시 및 관리하기

대규모로 연결된 기기를 보호, 업데이트, 감시 및 관리하기

대규모로 연결된 기기를 보호, 업데이트, 감시 및 관리하기

대규모로 연결된 기기를 보호, 업데이트, 감시 및 관리하기

지금 다운로드 -

구매

뒤로

-

인사이트

뒤로

-

파트너

뒤로

-

지원

뒤로

지원팀 연락처

- 아메리카

- 1.866.893.6565(미국 및 캐나다 수신자 부담)

- 1.801.770.1701(세일즈팀)

- 1.801.701.9601(스페인어)

- 1.800.579.2848(기업 전용)

- 1.801.769.0749(기업 전용)

- 유럽, 중동 아프리카

- +44.203.788.7741

- 아시아 태평양, 일본

- 61.3.9674.5500

- 아메리카

- 연락처

- 언어

- 연락처

-

-

-

-

- ×

암호화

SSL

암호화란 무엇입니까?

SSL 암호화란 무엇입니까?

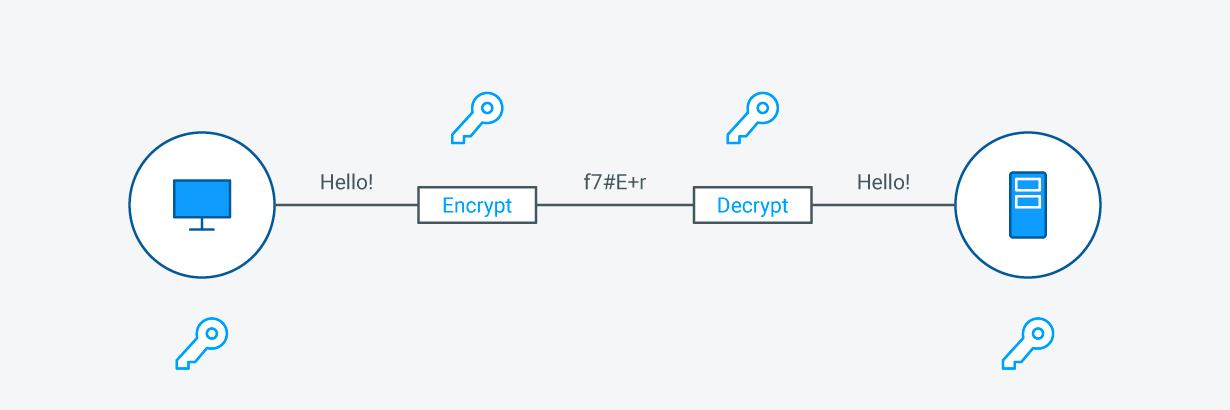

SSL 암호화는 서버와 클라이언트(일반적으로 웹사이트와 브라우저 또는 Microsoft Outlook과 같은 메일 서버와 메일 클라이언트) 간에 전송되는 데이터를 암호화하고 해독하는 데 비대칭 키가 필요한 공개 키 암호화를 사용합니다.

SSL(보안 소켓 계층)의 역사는 인터넷의 역사와 밀접하게 연관되어 있습니다. 실제로 최초의 실행 가능한 SSL 버전은 인터넷 브라우저 Netscape에서 1995년에 SSL 2.0으로 출시되었습니다. 1999년에는 SSL 3.0으로 업그레이드되었고, 몇 가지 취약성이 드러나 더 이상 사용되지는 않습니다. 이후 보다 안전한 버전의 SSL로 평가받는 TLS(전송 계층 보안)로 대체되었습니다. 그러나 여전히 많은 사람이 TLS(현재 사용 중인 인터넷 보안 프로토콜)를 SSL이라고 부르며, 이 두 용어는 구분 없이 사용되는 경우가 많습니다.

여기에서 TLS/SSL 암호화의 발전에 대해 자세히 알아보십시오.

TLS/SSL 암호화(Cryptography) 및 암호화(Encryption)는 인터넷에서 웹사이트를 보호하는 데 가장 널리 사용됩니다. TLS/SSL 암호화가 적용된 브라우저 주소창에는 HTTPS가 표시됩니다. TLS/SSL 암호화는 또한 전송 중인 신용 카드 번호, 사회 보장 번호, 로그인 자격 증명과 같은 중요한 정보를 보호합니다. 이 연결을 설정하려면 브라우저와 서버에 TLS/SSL 인증서라고 불리는 디지털 인증서가 필요합니다.

TLS/SSL 암호화 기술의 배경에는 비대칭 및 대칭 키 기술이 있습니다. 이러한 공개 키와 비공개 키는 RSA, ECC(타원 곡선 암호화) 등의 다양한 알고리즘 유형으로 구성되어 있어 사실상 해킹하는 것이 불가능합니다.

비대칭 암호화란 무엇입니까?

공개 키 암호화 또는 SSL 암호화라고도 하는 비대칭 암호화는 암호화 및 해독에 두 가지 개별 키를 사용합니다. 비대칭 암호화를 사용하면 누구나 공개 키로 메시지를 암호화할 수 있습니다. 그러나 암호 해독 키는 비공개로 유지됩니다. 이렇게 하면 원하는 수신자만 메시지를 해독할 수 있습니다.

가장 널리 사용되는 비대칭 암호화 알고리즘은 RSA입니다. RSA는 1977년 알고리즘을 처음 공개적으로 사용한 Ron Rivest, Adi Shamir, Leonard Adleman 세 사람의 성의 첫 알파벳으로 구성된 약자입니다. 비대칭 키는 일반적으로 1024비트 또는 2048비트입니다. 단, 2048비트보다 작은 키는 더 이상 사용하기에 안전하지 않습니다. 2048비트 키는 617자리의 풍부한 고유 암호화 코드를 사용합니다.

더 큰 키를 만들 수는 있지만, 컴퓨팅 부하가 상당해져 2048비트보다 큰 키는 거의 사용되지 않습니다. 쉽게 비교해서 말하자면 평균적인 컴퓨터가 2048비트 인증서를 해킹하는 데 140억 년이 넘게 걸립니다.

대칭 암호화란 무엇입니까?

대칭 암호화(사전 공유 키 암호화)는 단일 키를 사용하여 데이터를 암호화하고 해독합니다. 발신자와 수신자 모두 동일한 키로 통신합니다. 대칭 키의 크기는 일반적으로 128비트 또는 256비트이며, 키의 크기가 클수록 키를 쉽게 해킹할 수 없습니다. 예를 들어, 128비트 키에는 340,282,366,920,938,463,463,374,607,431,768,211,456개의 암호화 코드 경우의 수가 있습니다. 예상할 수 있겠지만, 공격자가 정확한 키를 찾을 때까지 가능한 모든 키를 시도하는 ‘무차별 대입 공격’으로 128비트 키를 풀려면 상당한 시간이 걸릴 것입니다. 128비트와 256비트 키 중 어떤 키를 사용해야 하는지는 서버와 클라이언트 소프트웨어의 암호화 기능에 따라 달라집니다. TLS/SSL 인증서는 사용되는 키의 크기를 지정하지 않습니다.

비대칭 키와 대칭 키 중 어느 것이 더 강력합니까?

비대칭 키는 대칭 키보다 크기가 더 크기 때문에 비대칭으로 암호화된 데이터는 대칭으로 암호화된 데이터보다 해킹하기가 더 어렵습니다. 그렇다고 해서 비대칭 키가 낫다는 의미는 아닙니다. 이러한 키는 크기로 비교하기보다는 컴퓨팅 부하와 배포 용이성으로 비교해야 합니다.

대칭 키는 비대칭 키보다 크기가 작기 때문에 컴퓨팅 부담이 적습니다. 그러나 대칭 키는 큰 단점이 있는데, 데이터 전송 보안에 사용하는 경우 약점이 특히 두드러진다는 것입니다. 대칭 암호화 및 해독에 동일한 키가 사용되어 사용자와 수신자 모두 키가 필요합니다. 수신자를 찾아가 직접 키를 말해줄 수 있다면 문제가 되지 않겠지만, 키를 지구 반대편에 있는 사용자에게 보내야 하는 경우(매우 일반적인 상황) 데이터 보안을 걱정해야 합니다.

비대칭 암호화에는 이러한 문제가 없습니다. 비공개 키를 비밀로 유지한다면 누구도 메시지를 해독할 수 없습니다. 쌍을 이루는 공개 키는 누가 알게 될지 걱정하지 않고 배포해도 괜찮습니다. 공개 키를 가지고 있는 누구나 데이터를 암호화할 수 있지만, 비공개 키를 가진 사용자만 암호를 해독할 수 있습니다.

TLS/SSL은 비대칭 및 대칭 암호화를 어떻게 사용합니까?

PKI(공개 키 인프라)는 디지털 인증서를 생성, 관리, 배포, 사용, 저장 및 해지하는 데 필요한 하드웨어와 소프트웨어, 사용자, 정책, 절차의 집합입니다. PKI는 또한 CA(인증 기관)를 통해 키를 사용자 ID와 연결합니다. PKI는 하이브리드 암호화 시스템을 활용하며, 두 유형의 암호화를 모두 사용할 수 있습니다. 예를 들어, TLS/SSL 통신에서 서버의 TLS 인증서에는 비대칭 공개 키와 비공개 키 쌍이 포함되어 있습니다. SSL 핸드셰이크 과정에서 서버와 브라우저가 생성하는 세션 키는 대칭입니다.

-

리소스

-

회사

-

내 계정

-

솔루션

-

저작권 © 2025 DigiCert, Inc.. 판권 소유.

법률 자료 WebTrust 감사 이용약관 개인정보 보호정책 접근성 쿠키 설정 개인 정보 요청 양식