Certificats TLS/SSL Wildcard : ne renoncez pas à la sécurité dans votre quête d’efficacité

Nous comptons parmi nos clients bon nombre d’entreprises tenues de sécuriser des centaines, des milliers, voire des dizaines de milliers de domaines et de sous-domaines. Gérer efficacement un tel parc peut prendre des allures de mission impossible, d’autant qu’en parallèle, le champ des menaces ne cesse d’évoluer. Devant l’essor du télétravail et, plus globalement, l’accélération de la transformation digitale, les équipes doivent en outre composer avec une surface d’attaque de plus en plus étendue. Aujourd’hui, il n’est plus seulement question de protéger un simple site web, mais aussi l’ensemble des interactions numériques. Résultat, la gestion de votre portfolio de certificats s'apparente à un exercice d’équilibriste avec, d’un côté, la sécurité et, de l’autre, l’efficacité. Pour rester présent sur ces deux fronts et ainsi garder la confiance de vos clients, il vous faut implémenter une solution capable de faire rimer sécurité de pointe et simplicité de gestion à grande échelle.

Les certificats TLS Wildcard constituent l’exemple parfait d’un outil pratique qui, lorsqu’il est mal géré, peut rapidement se retourner contre son détenteur. Car si la théorie veut que ces certificats soient capables de protéger facilement un nombre illimité de sous-domaines, leur réutilisation à outrance pose une menace de sécurité bien concrète. C’est pourquoi une grande partie des entreprises choisit tout bonnement de proscrire le recours à ce procédé.

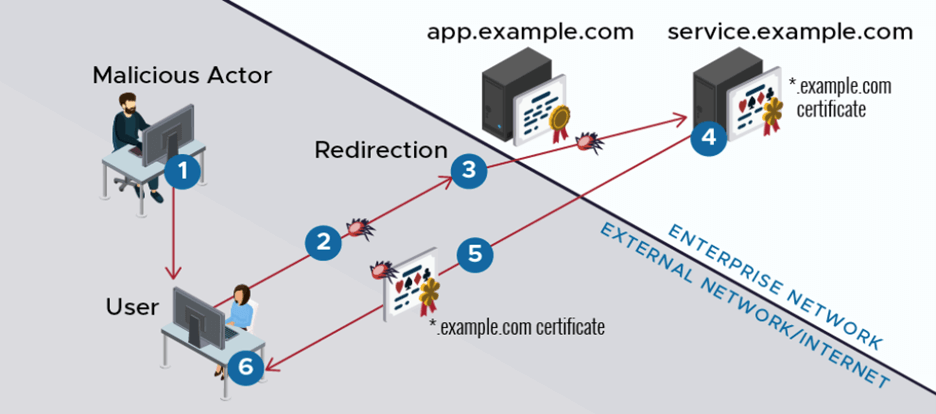

Récemment, la NSA a d’ailleurs publié un message d’avertissement contre la surutilisation du Wildcard. Dans son communiqué, l’agence de sécurité américaine précise que les certificats Wildcard sont particulièrement vulnérables à l'ALPACA, une technique consistant à exploiter les serveurs TLS à l’aide de certificats compatibles. L'amélioration de votre gestion des risques passe donc par une meilleure compréhension des périls liés aux certificats Wildcard. Dans cet article, nous verrons pourquoi ces ressources numériques peuvent devenir un facteur d’insécurité, puis exposerons les solutions disponibles pour atteindre l’équilibre entre efficacité et sécurité.

Qu’est-ce qu’un certificat TLS/SSL Wildcard ?

Un certificat TLS Wildcard comporte un astérisque (*) placé devant le champ consacré au nom de domaine, ce qui lui permet de sécuriser ce domaine ainsi que ses sous-domaines. Techniquement parlant, les administrateurs peuvent appliquer un même certificat Wildcard à un nombre infini de sous-domaines, ce qui simplifie les procédures d’achat et de distribution. Néanmoins, ce n'est parce qu'il est théoriquement possible d’associer des centaines, voire des milliers de sous-domaines à un même certificat que cette pratique est une bonne idée.

Quels sont les risques de sécurité induits par les certificats Wildcard ?

Faciles à implémenter, les certificats Wildcard compliquent en revanche la détection et la remédiation des problèmes de cybersécurité, ce qui les rend particulièrement attractifs aux yeux des attaquants. En effet, la nature même de ces certificats fait que leur compromission touchera non seulement le domaine principal de rattachement, mais aussi l’ensemble de ses sous-domaines.

La façon dont quelques administrateurs utilisent les certificats Wildcard s’apparente au « certificate pinning », une pratique que nous conseillons d’éviter. Certaines entreprises, par exemple, utilisent un même certificat Wildcard plus d’un millier de fois sur différents serveurs, y compris auprès de tiers, ce qui revient à sacrifier la sécurité sur l’autel de la praticité. En effet, si un seul de ces serveurs devait faire l’objet d’une compromission, alors tous les domaines dépendant du certificat en question deviendraient vulnérables – sans oublier qu’en multipliant le partage de votre clé privée avec les agents responsables de vos sous-domaines, vous relevez chaque fois d’un cran le niveau de risque global. Dans un précédent article, nous expliquions déjà pourquoi la divulgation de clés privées devrait être évitée. Cela est d’autant plus vrai pour le cas des certificats Wildcard, puisqu’en mettant la main sur le précieux sésame, des hackers seraient alors en mesure de créer n’importe quel sous-domaine, d’y installer ce même certificat et ainsi d’usurper l’identité de votre marque pour exécuter des campagnes de phishing. La NSA rappelle également que les clés privées de certificats Wildcard peuvent être dérobées au moyen d’attaques du point d’eau, de publicités malveillantes ou d’attaques par interception (MITM). Ainsi, les risques de sécurité qu’entraîne une mauvaise maîtrise des certificats Wildcard dépassent largement les avantages qu’ils sont censés vous apporter sur le plan de l’efficacité.

Compromission d’une application sécurisée via un exploit ALPACA (source : NSA)

Nous savons bien que les entreprises font tout ce qu’elles peuvent avec les moyens dont elles disposent. Aussi avons-nous à cœur de les aider à conjuguer efficacité et sécurité. C’est dans cet esprit nous leur recommandons de miser sur l’automatisation.

Automatisation : l’équilibre parfait entre efficacité et sécurité

Une solution automatisée constitue l’outil idéal pour mettre la sécurité et l’efficacité sur un pied d'égalité, sans surcharger vos équipes. Ce modèle vous permettra de gérer votre portfolio bien plus efficacement qu’avec des certificats Wildcard. Fini les feuilles de calcul alambiquées : les infrastructures PKI modernes automatisent la demande, le renouvellement, la validation, les alertes et la révocation de certificats, ce qui en facilite l’administration tout en faisant gagner du temps et en réduisant les risques. Ce n’est donc pas un hasard si neuf entreprises sur dix migrent déjà vers l’automatisation PKI.

Des API au protocole ACME, en passant par divers outils d’automatisation, les options qu’offre DigiCert CertCentral® sont multiples. Pour une automatisation basique destinée à tout type d’entreprise, CertCentral vous permet de gérer plusieurs clients ACME de façon centralisée sur des serveurs Windows et Linux. Pour une automatisation sur mesure et une flexibilité illimitée, vous pouvez directement intégrer CertCentral au système ou à la plateforme de votre choix via des API. Enfin, pour des fonctionnalités d’automatisation évolutives et parfaitement maîtrisées, DigiCert vous offre toute une gamme d’outils capables de parfaitement s’intégrer à d’autres solutions OEM (F5, Amazon AWS, Citrix, équilibreurs de charge déployés à grande échelle, etc.). Découvrez ici comment préparer votre entreprise à l’automatisation des workflows et des certificats PKI.

Quand opter pour un certificat Wildcard ?

L’achat d’un certificat Wildcard reste une solution intéressante pour sécuriser plusieurs sous-domaines en interne. Cette option offre deux avantages : un coût réduit et une implémentation rapide. Mais avant de vous décider, il est important de cerner les risques de sécurité intrinsèques tout en veillant à bien mettre en œuvre les contrôles et les mécanismes de surveillance adéquats pour éviter les tentatives d’exploitation. Nous vous conseillons notamment de limiter l’usage de ces certificats et de respecter les bonnes pratiques en matière de stockage et de protection des clés privées. Si besoin, DigiCert se tient à vos côtés pour sécuriser votre stratégie Wildcard à l’aide de techniques adaptées à ce type de certificats. Nous aidons par exemple nos clients à utiliser une requête CSR (demande de signature de certificat) unique pour chacun de leurs certificats Wildcard. Cette approche entraîne la création d’un certificat dupliqué basé sur une requête CSR distincte pour chaque émission – bien qu’il s’agisse en réalité du même certificat Wildcard – ce qui aboutit à une meilleure isolation et donc à une sécurité accrue.

Une autre alternative plus sûre serait de choisir un certificat multidomaine, ou SAN (Subject Alternative Name). À l’instar d’un certificat Wildcard, un certificat SAN couvre plusieurs URL, mais il se limite à une liste spécifique. Toutefois, l’automatisation reste manifestement la meilleure solution pour préserver à long terme l’équilibre entre sécurité et efficacité sur l’ensemble de votre portfolio.

Guide 2022 des bonnes pratiques TLS

Téléchargez notre guide 2022 des bonnes pratiques TLS pour découvrir comment simplifier l’administration de vos certificats et implémenter l’automatisation tout en assurant la sécurité complète de votre portfolio.