Por que não abusar do certificado TLS/SSL wildcard único: eficiência x segurança

Trabalhamos com muitos clientes que precisam proteger centenas, milhares ou dezenas de milhares de domínios e subdomínios. Considerando a escala de tudo o que precisa ser protegido, o gerenciamento pode parecer um peso gigantesco, especialmente conforme o panorama de ameaças se expande. A superfície de ataque está aumentando, enquanto tendências como o trabalho remoto agilizam a transformação digital. Hoje, não basta proteger apenas um site: é preciso proteger cada interação digital. De alguma forma, você precisa encontrar o equilíbrio entre segurança e eficiência para todo o seu inventário de certificados, sem favorecer uma ou outra. Você está buscando a solução perfeita que irá facilitar o gerenciamento em escala e, ao mesmo tempo, fornecer segurança de alto nível para que seus clientes continuem a confiar em você.

Certificados TLS wildcard são um excelente exemplo de uma solução eficiente que pode rapidamente se tornar insegura se não for gerenciada de forma adequada. Por um lado, wildcards podem ser uma maneira simples de, em tese, proteger um número ilimitado de subdomínios. Por outro, quanto mais os certificados wildcard forem reutilizados, mais poderão se tornar uma ameaça à segurança. É por isso que vemos muitas empresas banir o uso de certificados wildcard: se implementados incorretamente, eles não são seguros.

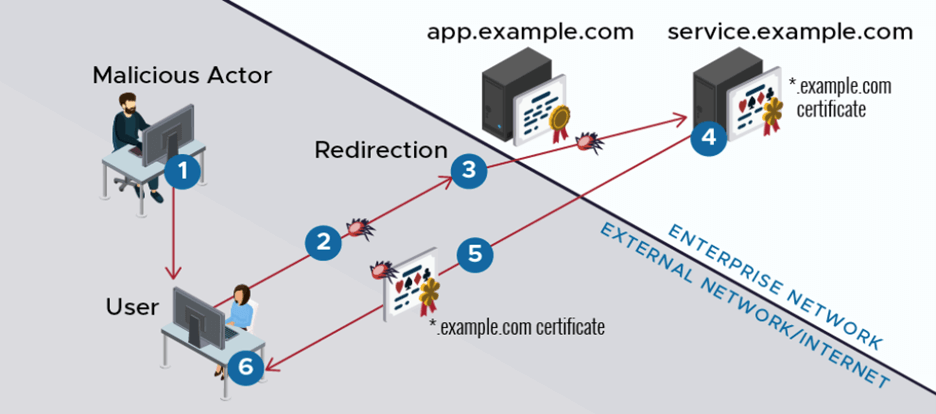

Na verdade, recentemente a National Security Agency (NSA) dos EUA alertou sobre o uso excessivo de certificados wildcard. Segundo a NSA, certificados wildcard são especialmente vulneráveis à técnica ALPACA, que explora servidores TLS que usam certificados compatíveis. Assim, é essencial entender os riscos dos certificados wildcard para aprimorar o gerenciamento de riscos de sua organização. Esta publicação investigará por que os certificados wildcard podem ser inseguros e as opções para equilibrar eficiência e segurança em seu panorama de certificados.

O que é um certificado TLS/SSL wildcard?

Um certificado TLS wildcard é um certificado único com um asterisco (*) no campo do nome do domínio que permite que um só certificado proteja um domínio e vários subdomínios. Em teoria, os administradores podem proteger infinitos subdomínios com um único certificado wildcard. Dessa forma, com os certificados wildcard você compra e distribui certificados de forma mais produtiva. No entanto, poder proteger centenas ou milhares de subdomínios com um único certificado wildcard não significa que você deva fazer isso.

Quais são os riscos de segurança dos certificados wildcard?

Embora no início a implementação de certificados wildcard seja conveniente, pode ser difícil localizar e corrigir problemas quando algo dá errado (o que é possível, já que os criminosos cibernéticos podem identificar e explorar esses certificados). Infelizmente. facilitar a proteção dos subdomínios para você também facilita que criminosos comprometam não só o seu domínio principal mas todos os subdomínios que usam o mesmo certificado wildcard.

Na verdade, a forma como alguns administradores usam certificados wildcard hoje parece com o certificate pinning (restrição de certificados), uma prática que deve ser evitada. Por exemplo, as empresas podem usar um certificado wildcard único em vários locais diferentes, em vários servidores, inclusive com partes externas. Embora seja eficiente, ele é também altamente inseguro. Se mesmo um único servidor for violado, todos os domínios que usam o certificado ficam vulneráveis; quanto mais agentes tratarem os subdomínios, mais será necessário compartilhar sua chave privada, o que traz altos riscos. Em uma publicação anterior, explicamos por que as chaves privadas não devem ser compartilhadas, mas o pior cenário é quando invasores conseguem acesso à chave privada de um certificado wildcard, pois eles podem usá-la para criar qualquer subdomínio, protegê-lo com o mesmo certificado wildcard e se passar por sua marca legítima em campanhas de phishing. A NSA alertou que chaves privadas roubadas também podem ser usadas em ataques de waterhole, man-in-the-middle ou anúncios, prejudicando sua reputação. Por isso, embora os certificados wildcard pareçam ser eficientes, os riscos de segurança que uma organização pode incorrer caso não controle e monitore adequadamente o certificado superam a eficiência que eles deveriam trazer.

Comprometimento de um aplicativo protegido por meio da exploração ALPACA (Fonte: NSA)

Reconhecemos que as organizações fazem o seu melhor com os recursos de que dispõem, e queremos tornar mais fácil para elas implementar a eficiência e a segurança. É por isso que recomendamos a automação.

Automação — o equilíbrio perfeito entre eficiência e segurança

A automação é a solução definitiva para equilibrar segurança e eficiência, porque ela pode ser implementada de maneira segura, sem sobrecarregar a equipe. A automação traz eficiência para seu inventário de certificados de forma ainda mais eficaz do que os certificados wildcard. Esqueça a complexidade das planilhas do Excel; as soluções de PKI modernas automatizam a solicitação, renovação, validação e revogação de certificados, seus alertas, e muito mais, para você simplificar o gerenciamento do ciclo de vida dos certificados, ganhar tempo e reduzir riscos. É por isso que nove entre dez empresas já estão migrando para a automação da PKI.

O DigiCert CertCentral® tem várias formas de configurar a automação, inclusive ACME, ferramentas de automação e APIs. Para uma automação básica em qualquer tipo de negócio, o CertCentral pode gerenciar vários clientes ACME na respectiva interface que será executada em servidores Windows e Linux. Para flexibilidade e personalização ilimitadas, as APIs podem integrar diretamente o CertCentral ao seu sistema ou plataforma preferencial. Finalmente, para recursos de automação escaláveis e gerenciados, a DigiCert tem um conjunto de ferramentas empresariais de automação que se integram perfeitamente a outras soluções OEM, como balanceadores de carga amplamente implantados, F5, Amazon AWS, Citrix e muito mais. Saiba como se preparar para automatizar certificados e fluxos de trabalho da PKI em uma publicação de blog recente.

Quando comprar um certificado wildcard

Você ainda pode comprar um certificado wildcard se precisar proteger vários subdomínios, e pode fazer isso de forma interna e segura. Certificados wildcard oferecem economia e implementação rápida. Entretanto, antes de comprar um certificado wildcard, é preciso entender os riscos de segurança e implementar controles e monitoramento para garantir que seu certificado wildcard não possa ser explorado. Por exemplo, você deve limitar o uso de certificados wildcard e garantir que as chaves privadas sejam armazenadas e protegidas usando as melhores práticas. Além disso, se necessário, a DigiCert pode ajudar a proteger melhor seu uso dos certificados wildcard com técnicas específicas. Por exemplo, ajudamos vários de nossos clientes a usar uma solicitação de assinatura de certificados (CSR) separada para cada certificado wildcard que emitirem. Isso cria um certificado duplicado usando uma CSR diferente para cada emissão (embora seja o mesmo certificado), o que pode fornecer mais separação e, portanto, mais segurança.

Uma opção que pode ser mais segura é o certificado multidomínio ou SAN (Subject Alternative Name). De forma semelhante a um certificado wildcard, um certificado SAN permite cobrir várias URLs, restritas em uma lista. No entanto, a longo prazo a automação provavelmente é a melhor solução para equilibrar a segurança e a eficiência em seu inventário de certificados.Get the 2022 TLS Best Practices Guide

Receba o Guia de melhores práticas de TLS - 2022

Baixe nosso Guia de melhores práticas de TLS, edição 2022 para saber mais sobre como simplificar o gerenciamento de certificados e capacitar a automação, ao mesmo tempo garantindo a segurança de todo o seu inventário de certificados.