Las 3 claves para automatizar la gestión del ciclo de vida de los certificados

Las nuevas tecnologías y el aumento imparable de la conectividad han hecho más fácil el trabajo de mucha gente, pero a la mayoría de los administradores de redes les ha pasado lo contrario.

Es mucho lo que las empresas esperan de ellos. Por un lado, deben conseguir que los servidores web y los equilibradores de carga ofrezcan redundancia y una alta disponibilidad, y también que estén protegidos en caso de ataque. Por otro, han de garantizar que las aplicaciones y los datos que se ejecutan en servidores o equilibradores de carga estén siempre a salvo, sin que la conexión se interrumpa en ningún momento.

Durante años, han intentado hacer todo esto gestionando los ciclos de vida de los certificados TLS (necesarios para proteger las conexiones y las comunicaciones) con hojas de cálculo, scripts y herramientas independientes. Esta gestión de certificados manual siempre ha sido lenta, pero ahora es cada vez más insostenible.

La solución pasa por adoptar una plataforma para el ciclo de vida de los certificados que automatice toda la gestión de los certificados TLS, desde la compra hasta las fases de renovación y revocación.

Antes, la automatización de la gestión del ciclo de vida de los certificados (CLM) era algo que estaba bien tener. Ahora, sin ella los administradores de redes no podrían gestionar la ingente cantidad de certificados de los que se ocupan. Pero veamos con más detalle el porqué de este cambio.

Periodos de validez más cortos y más certificados que gestionar

El periodo de validez máximo de los certificados públicos empezó a acortarse hace más de una década. En 2012, era de cinco años; en 2020, de 398 días; y, si Google se sale con la suya, es posible que quede reducido a 90 días.

Por lo tanto, los certificados caducan mucho antes y, si se gestionan de forma manual y a alguien se le pasa renovar alguno (lo cual no sería raro), la empresa podría quedarse sin cobertura o, peor aún, sufrir una brecha de datos.

Para colmo, muchas grandes empresas que antes tenían centros de datos tradicionales han migrado a entornos de TI complejos y distribuidos, con muchísimos más certificados TLS que gestionar. En estos tiempos, «certificado digital» e «identidad de máquina» son a menudo términos intercambiables, ya que la informática se ha vuelto híbrida y la palabra «máquina» tiene un significado más amplio.

Lo que hoy se entiende por «máquina» puede abarcar muchas cosas: desde un servidor físico tradicional o un PC hasta un dispositivo IoT o móvil, un sitio web, una aplicación en línea compuesta por microservicios, un contenedor o una instancia en la nube. Cada una de estas máquinas necesita una identidad única para poder comunicarse con otras de forma segura, y los administradores de redes tienen que arreglárselas para gestionar todas estas identidades aunque hacerlo sea cada vez más difícil.

Las 3 claves de la eficacia de una plataforma de gestión del ciclo de vida de los certificados

Una buena solución de CLM tiene que funcionar en toda la empresa. Esto seguramente ya lo sepa, pero tal vez no tenga tan claro qué características concretas son las que hacen que un administrador de redes pueda gestionar todo el inventario de certificados.

Los aspectos clave son tres.

1. Integraciones nativas con dispositivos de red de terceros

Por lo general, un clúster de servidores o equilibradores de carga puede alojar miles de aplicaciones, cada una de las cuales consta de cientos de microservicios. Y cada servidor, aplicación y microservicio tiene que tener una identidad de máquina propia para poder autenticarse ante otras identidades y cerciorarse de que la red es segura.

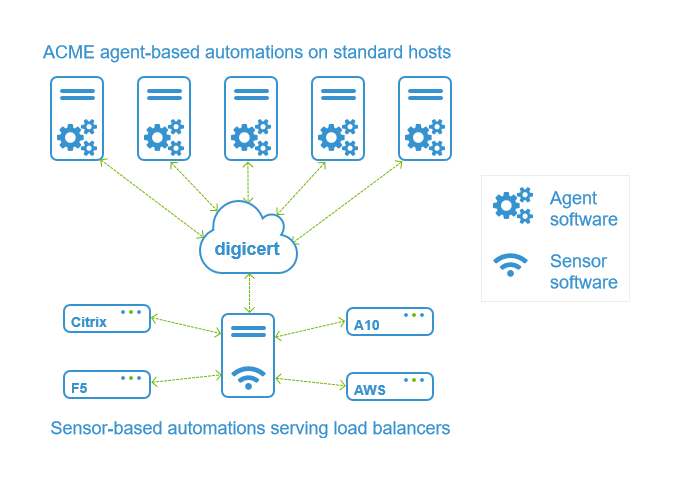

Para hacer un seguimiento de las identidades de todas estas máquinas, es fundamental que su empresa mantenga un inventario de certificados actualizado y completo. El problema es que, como no todas las soluciones de CLM se integran de forma nativa con los dispositivos de red, será necesario automatizar la gestión de certificados de varias maneras distintas.

En el caso de los servidores web, equilibradores de carga y otros dispositivos de red, habrá que instalar agentes en el entorno local y usar integraciones de API (sensores) capaces de establecer una conexión fiable entre cada uno de los dispositivos y la plataforma de CLM. Si una solución no garantiza el buen funcionamiento de estas integraciones, podría acabar dedicando a resolver problemas más tiempo del que ahorraría con la automatización.

Para que sea eficaz, una solución de gestión del ciclo de vida de los certificados debe incluir integraciones nativas con todos los dispositivos, de modo que todos los certificados asociados con estas arquitecturas se puedan gestionar de manera fiable. Y lo ideal es que también cuente con una arquitectura propia y completa de automatización de CLM que funcione sin problemas con los servidores web y los equilibradores de carga.

Una solución como DigiCert® Trust Lifecycle Manager es compatible con los diferentes flujos de trabajo y activos objetivo con los que tienen que lidiar los administradores de redes. Y esto resulta especialmente importante ahora que los dispositivos de red deben ofrecer una disponibilidad continua.

2. Perfiles que automaticen la implementación de certificados

La flexibilidad es fundamental para automatizar la gestión del ciclo de vida de los certificados. Por ejemplo, tal vez sea conveniente que los servidores web internos (privados) tengan certificados con periodos de validez distintos a los que se usan en el caso de los servidores web externos (públicos), pero para configurar algo así se necesita un grado de conocimiento de la infraestructura de clave pública (PKI) que la mayoría de los administradores de redes no tienen.

Ahí es donde entran en juego los perfiles, que siguen un conjunto de reglas predeterminadas para la emisión, la gestión y el uso de certificados digitales. Una solución de CLM eficaz incluirá plantillas con configuraciones predeterminadas que puedan aplicarse para establecer las propiedades del certificado, como el tipo, la validez y la jerarquía de confianza, con el objetivo de adaptar la configuración a cada caso de uso. Los perfiles podrían ayudarle a definir, por ejemplo, configuraciones distintas para los certificados de servidores web públicos, para la autenticación de dispositivos y servicios internos, y para regular cómo acceden los empleados a las aplicaciones de las redes wifi de la empresa.

Automatizar los flujos de trabajo también ayuda a detectar y resolver problemas de seguridad y cumplimiento. Por ejemplo, es posible que al adoptar la automatización descubra que un certificado se compró a una autoridad de certificación no aprobada como Let’s Encrypt (en cuyo caso, para evitar males mayores, tendrá la posibilidad de reemplazarlo por un certificado de DigiCert). También podrá programar la renovación de certificados para que no caiga en fechas señaladas como el Black Friday, donde hay riesgo de que una aplicación quede inutilizada, y se haga solo en momentos de poco tráfico.

3. Disponibilidad continua

Los administradores de redes saben que la base de la continuidad empresarial es la seguridad. Pero conseguir una disponibilidad del 100 % es imposible sin una plataforma de CLM que gestione los certificados de forma automática, sean cuantos sean y sin el altísimo riesgo de error humano que caracteriza a la gestión manual.

Una buena plataforma de CLM lo automatiza todo, desde la fase de detección hasta la gestión de los ciclos de vida de los certificados TLS. Al optimizar este sinfín de procesos y reducir la posibilidad de que haya errores de configuración, los administradores de redes eliminan el riesgo de que, debido a algún lapsus, un certificado acabe provocando tiempo de inactividad. Además, se ahorrarán trabajo extra y disfrutarán de una seguridad reforzada, lo que les permitirá desempeñar mejor sus tareas.

Las últimas novedades en confianza digital

¿Le gustaría informarse mejor sobre temas como la gestión certificados, la seguridad empresarial y la PKI? Suscríbase al blog de DigiCert para no perderse ningún artículo.