批量电子邮件发件人的4种最佳实践

迄今为止应该可以清楚地认识到,为什么对加密资产进行可见性的集中化对于数字信任至关重要。如果出于某种原因,您对过去几年因过期TLS证书或未能被妥善保护的TLS证书所引发的一系列破坏性中断和数据泄露无动于衷,那么请考虑一下一般企业不得不管理的证书数量。一项2021年的DigiCert调查显示,一般企业估计他们平均有50,000个服务器证书需要管理。

除了这些服务器证书之外,这个已经很大的数字还不包括这些一般企业所需要的所有用户和设备证书。而且也没有考虑到数字证书用例数量的不断增长以及随之而来的TLS证书总量的指数级增长。

证书在您的IT环境中随处可见。以下是证书所在位置的不完整列表:

公共证书颁发机构(CA),包括DigiCert

专用内部CA,最常见的是Microsoft CA,通常在没有监督的情况下被建立

专用云CA,例如AWS专用CA

Microsoft IIS和Apache等Web服务器

负载均衡器,包括F5、Citrix、A10和AWS弹性负载均衡器

漏洞扫描工具,例如Qualys和Tenable

云原生Kubernetes集群

在我们调查的企业中,近一半的企业发现了在IT部门不知情的情况下所部署的所谓“恶意”证书,即目前未被管理的证书。很可能的情况是,贵企业中潜伏着数以万计的证书,而您对此一无所知。

因此,贵企业必须要建立、维护并持续更新所有证书的清单。为了做到这一点,您需要发现所有证书的能力,而无论证书的使用方式是什么、证书的拥有者是谁,或证书位于何处。

证书生命周期管理(CLM)解决方案仅宣称其可发现证书是不够的。一个有效的CLM解决方案还必须提供多种机制来发现证书——因为坦率地说,仅凭一种方法无法完成这项重要任务。

有效的CLM解决方案应该能够使用哪些方法来发现证书?让我们来看一看。

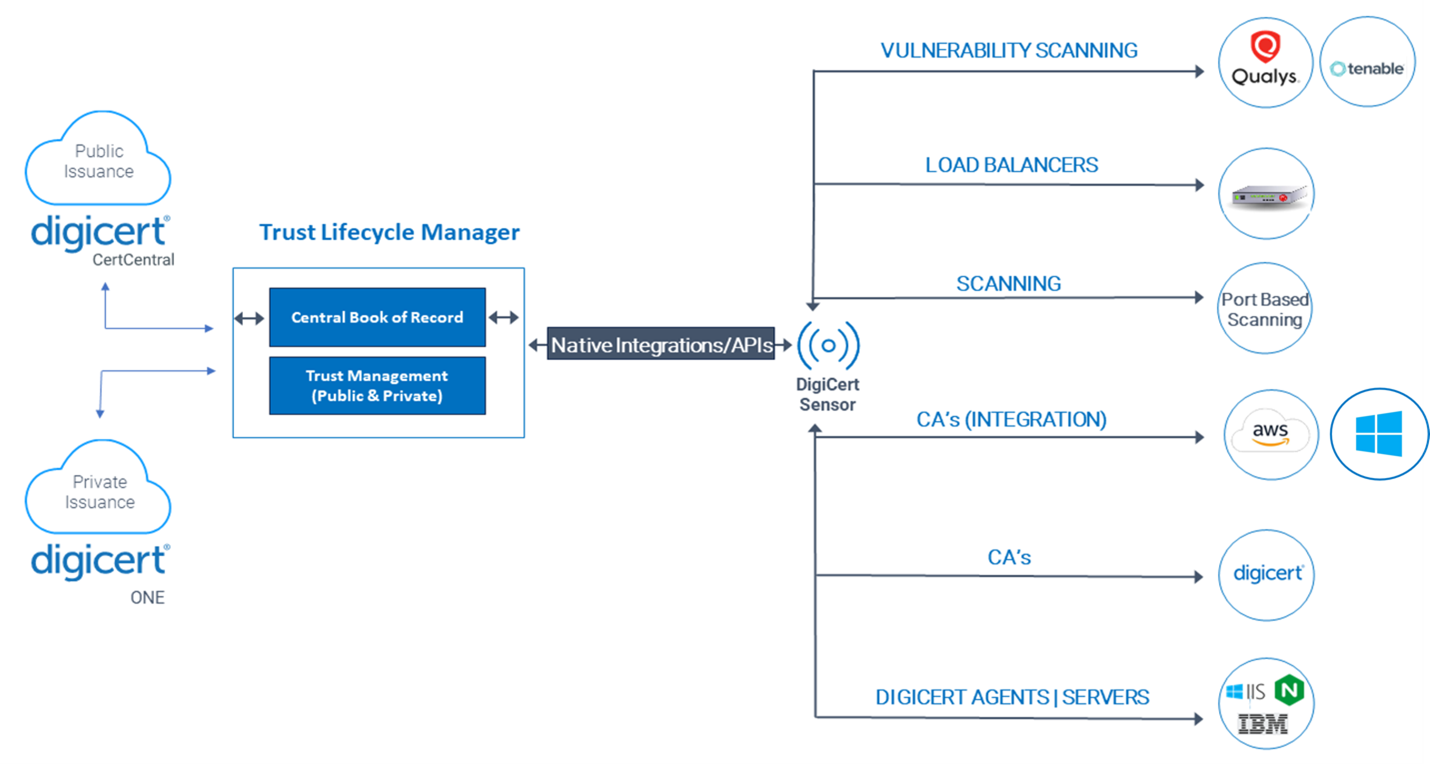

乍一看,CLM解决方案能发现证书的最显而易见的方式是通过与构建该解决方案的证书颁发机构(CA)紧密结合。DigiCert® Trust Lifecycle Manager能够发现DigiCert CertCentral®所颁发的公共证书和DigiCert ONE CA Manager所颁发的专用证书。此集成简化了从颁发到集中化的证书生命周期管理,使您能够无缝地发现证书。这种全栈功能是大多数不限定CA的CLM提供商所无法提供的——如果您已经是CertCentral客户,这是需要有所考虑的。

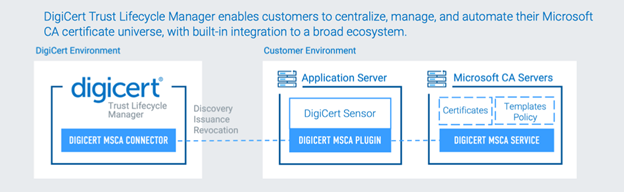

当然,并非所有已颁发证书都来自DigiCert。很难找到一家环境中没有一个Microsoft CA(或20个)的全球2000强企业。与此同时,有越来越多的组织将其大量基础设施迁移到云端,而其中的许多组织都至少要面对AWS Private CA所颁发的证书。这意味着您需要一种方法来发现由这些CA所颁发的证书,这样证书就可以被导入您的集中式证书清单并进行编目。

大多数基于CA的解决方案都无法发现不是来自此CA的证书,这是传统的不限定CA解决方案所不断强调的卖点。相比之下,DigiCert Trust Lifecycle Manager是一种以CA为中心并且不限定CA的解决方案——这是一种简洁(并且极为实用)的集成!

DigiCert Trust Lifecycle Manager的功能不限于找到其他CA所颁发的证书。一旦这些第三方证书被导入到您的证书清单,您就可以应用能够识别这些证书的标签,并且您还能应用预定义的自动化和筛选选项。

图1:Trust Lifecycle Manager与Microsoft CA服务器协同工作的方式

基于端口的扫描是发现不是直接来自某CA的证书的最基本的方法。CLM解决方案在您的IT环境中放置一个传感器,并完成搜索证书的繁重工作。您可以指定需要扫描的端口或一系列IP——包括本地和云端——来识别资产,包括活动服务以及与IPV4地址相关的证书。这种扫描可确保证书得到保护、受到妥善管理并符合行业标准。它还能确保证书完整性在组织的网络基础设施中得到维护。

DigiCert Trust Lifecycle Manager可以通过使用其基于端口的扫描功能找到许多证书。但是某些证书,例如负载均衡器和Web服务器上的证书,需要额外的帮助才能被发现。

基于端口的扫描本身就可以识别在负载均衡器上运行的开放端口和服务。然而,它不能帮助您识别TLS证书,其原因是负载均衡器会终止TLS连接,然后将流量路由到后端服务器。因为这些端口没有暴露,所以您需要传感器来监测网络中战略节点的网络流量,并在流量通过这些节点时分析流量。此握手数据可以识别负载均衡器后的服务器中所使用的证书,能让您看到这些证书,并在您的集中式清单中同步这些证书。

DigiCert Trust Lifecycle Manager能够利用其传感器实现负载均衡器背后证书的自动化,这对于通常与负载均衡器相关的大量证书来说至关重要。其基础设施不仅能确保这些证书会进入完整的证书清单,还能识别可能存在于这些复杂环境中的其他证书。

安装在Microsoft IIS或Apache Web服务器上的证书等某些证书无法通过使用基于端口的扫描被发现。要发现这些证书,您需要直接在这些服务器上安装代理程序,这些代理程序可收集有关这些证书的特定信息,包括证书的到期日期和关联域名,并将这些信息传递到您的集中式证书清单。

DigiCert Trust Lifecycle Manager提供这些代理程序,以使您能够在其他方法无法发现这些证书时灵活地发现这些证书。此外,DigiCert Trust Lifecycle Manager的代理程序提供您所需要的内部身份验证,这样外部来源不会接触到您的服务器。

在建立和持续维护集中式证书清单的过程中,我们所提到的所有发现机制都是必要的。然而许多企业,特别是《财富》500强企业,使用Qualys或Tenable等漏洞管理解决方案,这些解决方案可以检测大多数联网资产中的漏洞——实体和虚拟服务器、路由器和交换机、云实例、容器,甚至是多功能打印机等IoT设备——并且在扫描数字证书时优先使用这种已部署的基础设施。

这些漏洞检测解决方案已经在扫描网络的各个角落,建立并维护企业环境中的完整清单和布局。DigiCert Trust Lifecycle Manager不会给您的网络带来更大的负担,也不会给SecOps团队造成更多的访问复杂性,相反,它能让您利用这些现有数据并立即建立完整的证书清单。这种集成还确保了加密资产的全面记录,而缺乏这些集成的传统CLM解决方案无法做到这一点。

密钥和证书等加密资产在您的IT环境中随处可见,从实体数据中心到云端都是如此。发现所有这些加密资产并建立持续更新的集中式清单是一项极其复杂的任务。让贵企业拥有多个易于部署的发现机制,可以让您确信贵企业的清单是完整且可操作的。

DigiCert Trust Lifecycle Manager为您提供这些功能并一直在开发更多的发现机制。通过为您提供加密资产最全面的视图并确保此清单(我们称之为“集中式记录簿”)的持续更新,DigiCert Trust Lifecycle Manager为您提供符合贵企业独特需求的安全性、业务连续性和快速颁发解决方案。

图2:Trust Lifecycle Manager在整个企业中发现证书的多种方式

如需了解有关DigiCert® Trust Lifecycle Manager的更多信息,请访问https://www.digicert.com/cn/trust-lifecycle-manager。

WeChat: 企业中的隐匿证书:如何找到这些证书