什么是SSL证书?

了解安全套接字层(SSL)

协议、SSL证书的工作原理,以及

它们对互联网安全至关重要的原因。

什么是TLS/SSL证书,它的工作原理是什么?

SSL证书创建加密连接并建立信任。

线上业务最重要的组成部分之一就是创建一个可信任的环境,让潜在客户在进行购买时感到放心。SSL证书通过建立安全连接来建立信任的基础。为了使网站访客确信其连接是安全的,浏览器提供了特殊的视觉提示,我们将其称为EV指示器——从绿色挂锁到品牌化URL栏的任何东西。

SSL证书有一个密钥对:一个公钥和一个私钥。这些密钥协同工作以建立加密连接。证书还包含所谓的“主体”,即证书/网站所有者的身份。

要获取证书,您必须要在您的服务器上创建证书签名请求(CSR)。此流程会在您的服务器上创建私钥和公钥。您发送给SSL证书颁发者(称为证书颁发机构或CA)的CSR数据文件包含公钥。CA使用CSR数据文件创建数据结构以匹配您的私钥,而不会泄露密钥。CA永远不会看到私钥。

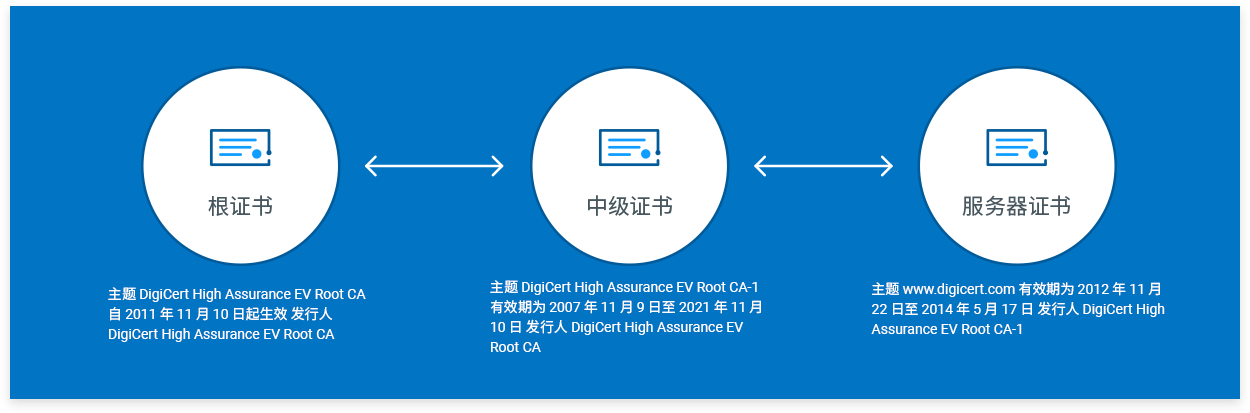

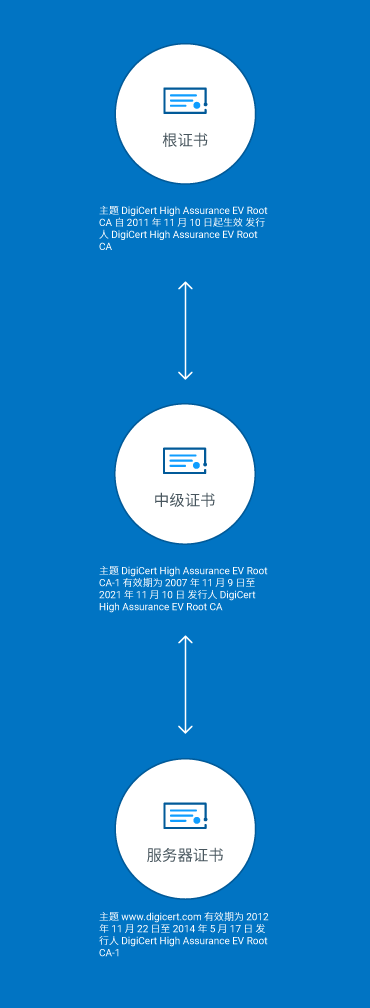

您收到SSL证书后,将其安装在您的服务器上。您还可以安装一个中间证书,该证书将您的SSL证书绑定到CA的根证书,从而建立您的SSL证书的可信度。安装和测试证书的说明会根据服务器的不同而有所不同。

在下图中,您可以看到所谓的证书链。它通过中间证书将您的服务器证书连接到CA的根证书(在本例中为DigiCert)。

SSL证书的最重要之处在于DigiCert等受信任的CA对其进行了数字签名。任何人都可以创建证书,但浏览器只信任来自其受信任CA列表中的组织的证书。浏览器带有预安装的受信任CA列表,此列表被称为受信任的根CA存储。为了进入受信任的根CA存储并因此成为证书颁发机构,这类企业必须遵守浏览器制定的安全和身份验证标准并据此接受审核。

CA向某组织及其域名/网站颁发的SSL证书能够验证,受信任的第三方已经对该组织的身份进行了身份验证。由于浏览器信任CA,因此现在浏览器信任该组织的身份。浏览器让用户知道,该网站是安全的,并且用户可以放心浏览该网站,甚至输入其机密信息。

什么是安全套接字层(SSL)?

安全套接字层(SSL)是一种标准安全技术,用于在服务器和客户端之间建立加密链接——通常是Web服务器(网站)和浏览器,或电子邮件服务器和电子邮件客户端(例如Outlook)之间。它比TLS或传输层安全性(SSL的后继技术)更加广为人知。

SSL能实现信用卡号、社会保险号和登录凭据等敏感信息的安全传输。通常,浏览器和Web服务器之间发送的数据以纯文本形式发送,这让您很容易遭到窃听。如果攻击者能够拦截浏览器和Web服务器之间发送的所有数据,他们就可以查看和使用该信息。

更具体地说,SSL是一种安全协议。协议描述了应该如何使用算法。在这种情况下,SSL协议会为链接和传输中的数据确定加密变量。

所有浏览器都能够使用SSL协议与受保护的Web服务器进行交互。然而,浏览器和服务器需要所谓的SSL证书才能建立安全连接。

SSL每天在互联网上保护数百万人的数据,尤其是在线上交易或机密信息传输的过程之中。互联网用户已经开始将其线上安全与受SSL保护的网站所显示的挂锁图标或受扩展验证SSL保护的网站所显示的绿色地址栏相关联。受SSL保护的网站以“https”而不是“http”开头。

已经对SSL证书和技术的基础知识有所了解?请了解有关SSL加密的信息。

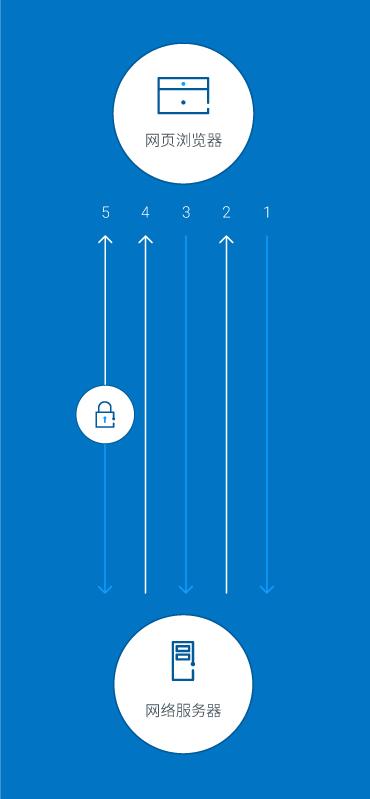

SSL证书如何建立安全连接?

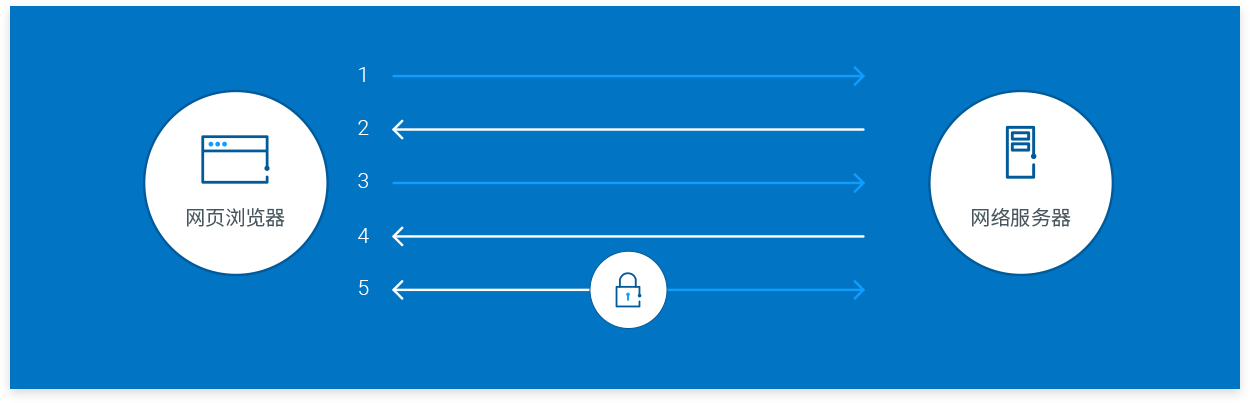

当浏览器试图访问受SSL保护的网站时,浏览器和Web服务器使用所谓的“SSL握手”流程建立SSL连接(见下图)。请注意,SSL握手对用户是不可见的,并且是即时发生的。

实质上,建立SSL连接使用了三个密钥:公钥、私钥和会话密钥。任何使用公钥加密的内容只能用私钥解密,反之亦然。

由于使用私钥和公钥进行加密与解密需要大量的处理能力,因此它们仅在SSL握手期间被用于创建对称会话密钥。安全连接建立之后,会话密钥被用于加密所有被传输的数据。

- 浏览器连接到使用SSL(https)保护的Web服务器(网站)。浏览器请求服务器标识自己的身份。

- 服务器发送其SSL证书的副本,包括服务器的公钥。

- 浏览器根据受信任CA列表检查证书根,并检查该证书是否未过期、未吊销,以及其通用名称是否对拟连接的网站有效。如果浏览器信任该证书,它会使用服务器的公钥创建、加密并传回对称会话密钥。

- 服务器使用其私钥解密对称会话密钥,并传回使用会话密钥加密的确认以开启加密会话。

- 服务器和浏览器现在使用会话密钥加密所有被传输的数据。

我的证书是SSL还是TLS?

SSL协议一直被用于加密和保护被传输的数据。每次发布更安全的新版本时,只会更改版本号以反映更改(例如SSLv2.0)。然而,当需要从SSLv3.0更新时,没有将新版本命名为SSLv4.0,而是将其重新命名为TLSv1.0。我们目前使用TLSv1.3。

由于SSL仍然是更加广为人知、更常用的术语,因此DigiCert在提及证书或描述被传输数据的安全性时使用TLS/SSL。如果您在我们这里购买SSL证书(例如标准SSL、扩展验证SSL等),实际上您将获得TLS证书(RSA或ECC)。

TLS/SSL证书用途对比

用途

信息类网站或博客

不收集付款信息或敏感信息的网站需要HTTPS来保护用户活动的私密性——甚至博客也是如此。

登录面板与表单

TLS/SSL加密并保护用户名和密码,以及用于提交个人信息、文档或图片的表单。

结帐页面

如果客户知道您的结账区域(以及他们提供的信用卡信息)是安全的,他们就更有可能完成购买。

推荐的TLS/SSL证书类型

OV(组织验证)TLS/SSL证书——级别第二高的真实性和第二严格的组织检查。

OV(组织验证)TLS/SSL证书——级别第二高的真实性和最严格的组织检查。

EV(扩展验证)TLS/SSL证书——最高级别的真实性和最严格的身份检查。

点击挂锁标记查看更多信息

仅在地址栏中查看挂锁标记已经不够了

通过点击URL栏中的挂锁标记,您可以验证网站所有者的身份。遗憾的是,目前大多数网络钓鱼网站也有挂锁标记和DV证书。因此,点击URL栏中的挂锁标记查看更多信息非常重要。如果网站不愿意在证书中显示其身份,那么您就不应该向这类网站共享任何身份信息。如果您能看到组织的名称,那么您可以更好地决定要信任谁。