I Certificati Nascosti Nella tua Organizzazione: Come Trovarli

È chiaro ormai che per ottenere la fiducia digitale è essenziale centralizzare la visibilità sugli asset crittografici. Nel caso in cui l'infinita serie di gravi interruzioni e violazioni di dati causate negli ultimi anni da certificati TLS scaduti o non ben protetti non ti abbia ancora messo in guardia, valuta bene la quantità di certificati che un'azienda media deve gestire. Secondo un'indagine di DigiCert del 2021, un'azienda media stima di dover gestire in media 50.000 certificati server.

Questo numero già elevato non include tutti i certificati dei dispositivi e degli utenti necessari a un'azienda media oltre ai certificati per i server. Inoltre, non tiene conto del crescente numero di casi d'uso dei certificati digitali e del conseguente aumento esponenziale dei certificati TLS in generale.

E i certificati sono sparsi ovunque nell'ambiente IT di un'organizzazione. Ecco un elenco parziale delle aree in cui puoi trovarli:

Autorità pubbliche di certificazione (CA), tra cui DigiCert

CA private on-premise, di solito CA Microsoft, spesso create senza alcuna supervisione

CA di cloud privati, come la CA AWS Private

Server web come Microsoft IIS e Apache

Bilanciatori di carico, tra cui F5, Citrix, A10 e AWS Elastic Load Balancer

Strumenti di scansione delle vulnerabilità, come Qualys e Tenable

Cluster Kubernetes cloud native

Quasi metà delle aziende coinvolte nel sondaggio ha rilevato la presenza di certificati non autorizzati o "rogue", distribuiti all'insaputa dell'IT e attualmente non gestiti. È probabile che nella tua organizzazione siano presenti decine di migliaia di certificati nascosti di cui non sei a conoscenza.

Ecco perché è essenziale che un'azienda mantenga un inventario completo e sempre aggiornato di tutti i certificati. Per centrare questo obiettivo, bisogna poter rilevare tutti i certificati, indipendentemente da come vengono utilizzati, da chi li possiede e da dove si trovano.

Una soluzione di gestione del ciclo di vita dei certificati (CLM) non può limitarsi a dichiarare che è in grado di rilevare i certificati. Infatti, se è efficace, deve anche fornire diversi meccanismi per il discovery, perché non esiste un solo modo per svolgere questo importante compito.

Quali sono i modi in cui una soluzione CLM efficace può effettuare il discovery dei certificati? Vediamoli

insieme.

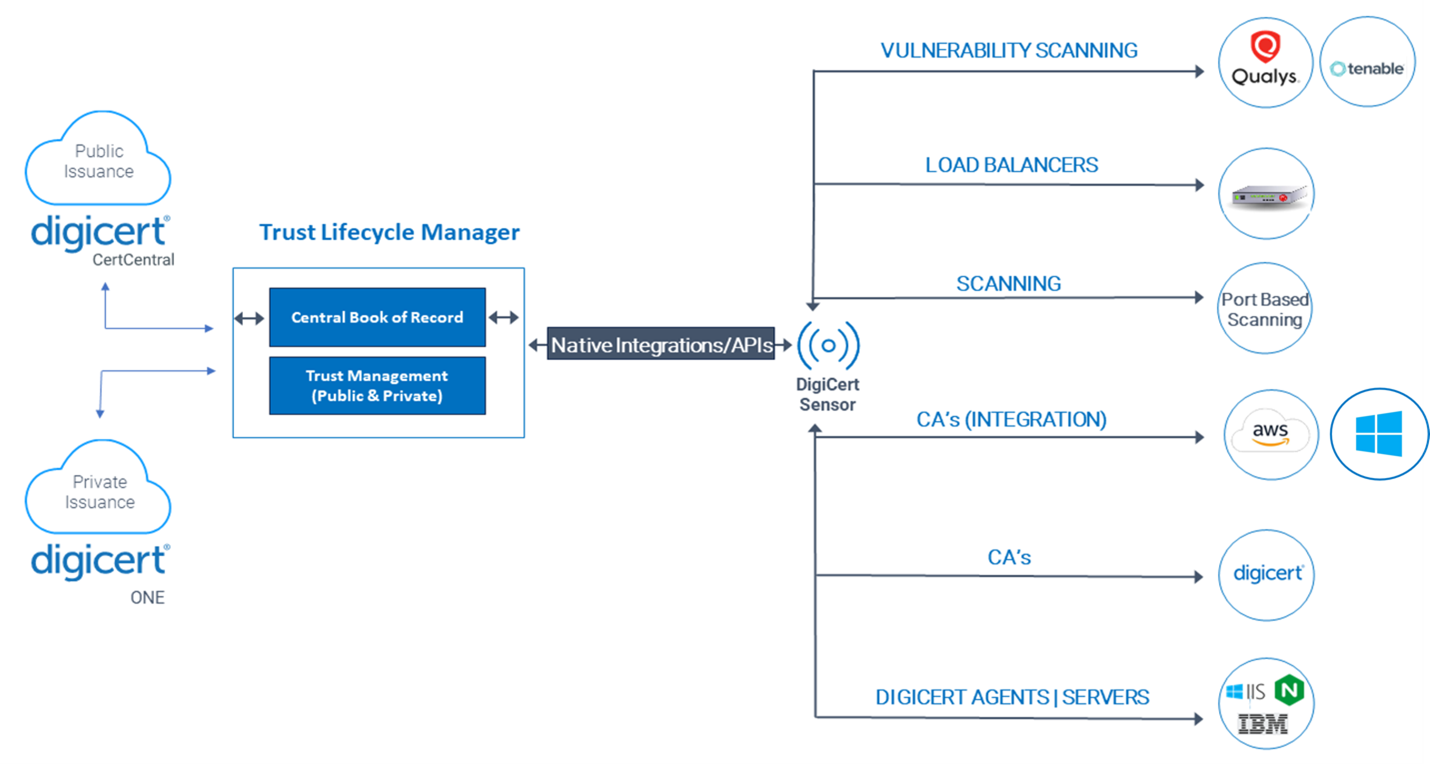

Integrazione con CertCentral e DigiCert® ONE CA Manager

A prima vista, il modo più semplice in cui una soluzione CLM può effettuare il discovery dei certificati è tramite una stretta associazione con l'autorità di certificazione (CA) che ha creato la soluzione. DigiCert® Trust Lifecycle Manager può rilevare i certificati pubblici emessi da DigiCert CertCentral® e i certificati privati emessi da DigiCert ONE CA Manager. Questa integrazione semplifica la gestione del ciclo di vita dei certificati dall'emissione alla centralizzazione, consentendoti di rilevarli senza difficoltà. Se sei già cliente di CertCentral, ricorda che la maggior parte dei fornitori di CLM CA-agnostici non è in grado di fornire questa capacità full-stack.

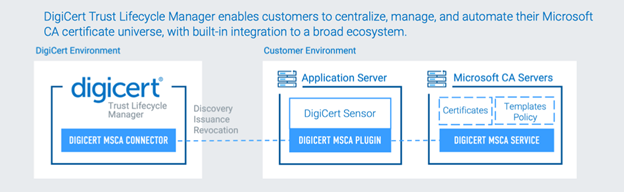

Integrazioni con CA di terze parti

Naturalmente, non tutti i certificati emessi provengono da DigiCert. È difficile che un'azienda Global 2000 non abbia almeno una, o magari 20, CA Microsoft nel suo ambiente. Per questo, le aziende che in numero sempre maggiore migrano ampia parte dell'infrastruttura nel cloud, si trovano a fare i conti con i certificati emessi dalla CA AWS Private, e non solo. Questo richiede un metodo per effettuare il discovery dei certificati emessi da queste CA, affinché si possano importare e catalogare nell'inventario centrale

dei certificati.

La maggior parte delle soluzioni basate sulla CA non può individuare i certificati che non provengono dalla stessa CA, questo è invece un punto di forza tipico delle soluzioni CA-agnostiche meno recenti. Al contrario, DigiCert Trust Lifecycle Manager è allo stesso tempo una soluzione CA-centrica e CA-agnostica: un'integrazione perfetta e di assoluta utilità.

DigiCert Trust Lifecycle Manager non si limita a individuare i certificati emessi da altre CA. Una volta che i certificati di terze parti vengono importati nel tuo inventario di certificati, puoi applicare dei tag che li identificano e ti consentono di applicare automazioni e opzioni di filtraggio predefinite.

Figura 1: Come funziona Trust Lifecycle Manager con i server Microsoft CA

Scansione basata sulle porte

La scansione basata sulle porte è il modo più semplice per rilevare i certificati che non provengono direttamente da una CA. Una soluzione CLM inserisce un sensore nell'ambiente IT e avvia la ricerca dei certificati. È possibile specificare quali porte scansionare o un intervallo di IP, sia on-premise che nel cloud, per identificare gli asset, compresi i servizi attivi e i certificati associati a un indirizzo IPV4. Questa scansione garantisce che i certificati siano sicuri, adeguatamente gestiti e conformi agli standard del settore. Inoltre, mantiene l'integrità dei certificati all'interno dell'infrastruttura di rete dell'organizzazione.

DigiCert Trust Lifecycle Manager può individuare molti certificati con la sua funzionalità di scansione basata sulle porte. Ma alcuni certificati, come quelli sui bilanciatori di carico e sui server web, richiedono più strumenti

per essere individuati.

Utilizzare sensori per individuare i certificati nei bilanciatori di carico

La scansione basata sulle porte può identificare le porte aperte e i servizi in esecuzione su un bilanciatore di carico. Tuttavia, non può aiutarti a identificare i certificati TLS perché i bilanciatori di carico terminano le connessioni TLS e poi instradano il traffico verso i server backend. Considerando che tali porte non sono esposte, occorrono sensori per monitorare il traffico di rete in punti strategici della rete e per analizzare il traffico che attraversa questi punti. Questi dati di handshake possono rilevare i certificati utilizzati dai server su cui operano i tuoi bilanciatori di carico, offrendo visibilità sui certificati e sincronizzandoli

nell'inventario centrale.

DigiCert Trust Lifecycle Manager può utilizzare i suoi sensori per automatizzare i certificati usati dai bilanciatori di carico, il che è essenziale considerato che si tratta di solito di un numero elevato. La sua infrastruttura non solo garantisce che diventino parte dell'inventario completo dei certificati, ma rileva anche i certificati aggiuntivi che potrebbero essere presenti in questi ambienti già complessi.

Importazione da agenti

Certificati come quelli installati sui server web Microsoft IIS o Apache non si possono rilevare con la scansione basata sulle porte. Per rilevarli, è necessario installare direttamente su quei server degli agenti in grado di raccogliere informazioni specifiche su questi certificati, come le date di scadenza e i relativi domini, e di trasmetterle all'inventario centrale.

DigiCert Trust Lifecycle Manager mette a disposizione tali agenti consentendo di rilevare questi certificati in situazioni in cui altri approcci falliscono. Inoltre, gli agenti di DigiCert Trust Lifecycle Manager forniscono l'autenticazione interna necessaria per evitare che fonti esterne accedano ai propri server.

Utilizzare gli strumenti di rilevamento delle attuali vulnerabilità

Tutti i meccanismi di discovery di cui abbiamo parlato sono necessari per creare e mantenere un inventario centrale di certificati sempre aggiornato. Ma molte organizzazioni, in particolare le aziende Fortune 500, usano soluzioni di gestione delle vulnerabilità come Qualys o Tenable che rilevano le vulnerabilità sulla maggior parte degli asset di rete - server fisici e virtuali, router e switch, istanze cloud, container e anche dispositivi IoT come le stampanti multifunzione - e preferirebbero sfruttare questa infrastruttura già implementata per la scansione dei certificati digitali.

Queste soluzioni di rilevamento delle vulnerabilità stanno già scansionando tutti gli angoli della rete, creando e mantenendo un inventario e un layout completo dell'ambiente aziendale. Anziché appesantire la rete e creare nuove potenziali complessità di accesso ai team SecOps, DigiCert Trust Lifecycle Manager permette di sfruttare i dati esistenti e di creare subito il proprio inventario completo di certificati. Questa integrazione garantisce anche un registro completo degli asset crittografici, una funzionalità non disponibile nelle soluzioni CLM tradizionali che non dispongono di queste integrazioni.

Avere tutti gli strumenti necessari per la fiducia digitale

Gli asset crittografici come chiavi e certificati si trovano nell'intero ambiente IT di un'organizzazione, dai data center fisici al cloud. E il processo per scoprirli tutti e creare un inventario centrale sempre aggiornato è davvero molto complesso. Avere a portata di mano diversi meccanismi di discovery facilmente implementabili fa sì che il proprio inventario sia completo e subito utilizzabile.

DigiCert Trust Lifecycle Manager offre queste funzionalità, con ulteriori meccanismi di discovery in continuo sviluppo. Con DigiCert Trust Lifecycle Manager ottieni una visione completa sui tuoi asset crittografici e la certezza che questo inventario (il "Central Book of Record") sia sempre aggiornato, garantendoti sicurezza, business continuity e una risoluzione rapida dei problemi su misura per le esigenze specifiche della tua organizzazione.

Figura 2: I tanti modi in cui Trust Lifecycle Manager può rilevare i certificati nascosti in tutta la tua azienda

Per ulteriori informazioni su DigiCert® Trust Lifecycle Manager visita https://www.digicert.com/it/trust-lifecycle-manager.