World Quantum Readiness Day

Sind Sie bereit?

Seien Sie dabei, wenn Sicherheitsexperten aus aller Welt darüber diskutieren,

wie wir mit den Bedrohungen – und den Chancen – umgehen sollten, die Quantencomputer mit sich bringen.

Replay Welttag der Quantenbereitschaft

Eines Tages…

Es wird nicht mehr lange dauern, bis Quantencomputer leistungsfähig genug sind, um die Verschlüsselungsmethoden zu knacken, die im Internet für Sicherheit, Vertrauen und Datenschutz sorgen.

Wann genau dies geschehen wird, wissen wir nicht. Aber wir wissen, welche Folgen es haben wird.

Vortragende

Prof. Peter Shor

Professor für angewandte

Mathematik am MIT und

Erfinder des Shor-Algorithmus

Emilia Kasper

Safe Coding Lead

bei Google

Dr. Taher Elgamal

Kryptologe, Unternehmer,

„Vater von SSL“ sowie

Partner bei Evolution

Equity Partners

Dr. Bob Sutor

Quantentechnologe sowie

Vice President und Practice

Lead bei der Futurum Group

Programm

Sie müssen kein Quantenphysiker sein, um sich erfolgreich auf das Post-Quantenzeitalter vorzubereiten

Der Shor-Algorithmus wird dieses Jahr 30 Jahre alt – und zur Feier des Tages teilt Professor Peter Shor im Gespräch mit Amit Sinha einige Tipps zur Vorbereitung auf das Post-Quantenzeitalter.

Quantencomputer: Wie lange dauert es noch?

Bricht bald das Chaos aus oder machen wir uns unnötig Sorgen?

Schon heute bereit für morgen: Moderne Kryptografie für das Post-Quantenzeitalter

Was bedeutet es, „auf das Post-Quantenzeitalter vorbereitet“ zu sein? Und ist das überhaupt rechtzeitig erreichbar?

Vorbereitung auf das Post-Quantenzeitalter: Praktische Schritte und Experteneinblicke

Branchenführer bewerten die neuesten PQC-Technologien, Taktiken und Best Practices.

Paradigmenwechsel in der Kryptografie

Dr. Taher Elgamal und Amit Sinha sprechen mit John Furrier (theCUBE) über die aktuelle Nutzung quantensicherer Verschlüsselung in Unternehmen.

Und der Gewinner ist ...

Wir präsentieren den Gewinner des ersten jährlichen Quantum Readiness Award.

Schlusswort

Wichtige Erkenntnisse, nächste Schritte und Beteiligungsmöglichkeiten

Ein Tag, um Alarm zu schlagen – und Ihre Abwehr zu stärken

DigiCert hat den World Quantum Readiness Day ins Leben gerufen, um darauf aufmerksam zu machen, dass dringend effektive Maßnahmen zum Schutz vor Quantenbedrohungen entwickelt und implementiert werden müssen – und um die Vorreiter in diesem Bereich zu ehren.

- Nehmen Sie gemeinsam mit Technologie-, IT- und Cybersicherheitsexperten an einem kurzen, virtuellen Gipfeltreffen teil.

- Reden Sie mit, wenn es um aktuelle und zukünftige quantensichere Lösungen und darum geht, wie diese rechtzeitig flächendeckend eingesetzt werden können.

- Entwickeln Sie Strategien, um Ihre Organisation angemessen auf das Post-Quantenzeitalter vorzubereiten.

- Sehen Sie sich die innovativen Lösungen und Technologien an, die Branchenführer der Post-Quanten-Kryptografie bereits entwickeln.

- Lassen Sie Ihre Innovationen in puncto Vorbereitung auf das Post-Quantenzeitalter von Ihren Fachkollegen sowie Experten im Rahmen des ersten Quantum Readiness Award von DigiCert prüfen.

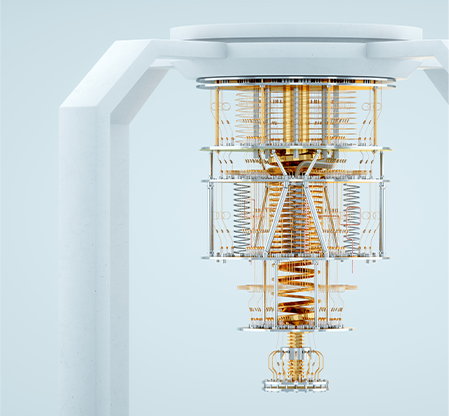

Der größte vernachlässigte Umbruch aller Zeiten

Es ist keine Übertreibung, zu sagen, dass funktionelle Quantencomputer das Ende der herkömmlichen Verschlüsselung bedeuten könnten – wodurch auch das Fundament der modernen digitalen Sicherheit wegbrechen würde. Und trotzdem gaben selbst die Mehrheit der sicherheitsorientierten Organisationen im Bericht „Der Stand des digitalen Vertrauens 2024” an, nicht darauf vorbereitet zu sein.

61 %

Die meisten Unternehmen sind eigenen Angaben zufolge nicht auf die von Quantencomputern ausgehenden Bedrohungen vorbereitet.

402.000 PB/Tag

Schätzungsweise werden jeden Tag global 402.000 Petabyte (PB) an Daten generiert und fast ausschließlich mit standardmäßigen RSA- und ECC-Algorithmen verschlüsselt.

4.000 | 2.500 | 1.125

- Die geschätzte Rechenleistung, um eine 2048-Bit-RSA-Verschlüsselung zu knacken, beträgt 4.000 logische Qubits.

- 2.500 logische Qubits können eine 256-Bit ECC-Verschlüsselung schwächen.

- Der größte bekannte Quantencomputer der Welt – mit 1.125 physischen Qubits – wurde der Öffentlichkeit im Oktober 2023 präsentiert.

1994

Der Shor-Algorithmus, die theoretische Grundlage für das Knacken von RSA- und anderen Nicht-Quantenverschlüsselungsprotokollen, wird 2024 30 Jahre alt.