-

Plattform

Zurück

DigiCert ONE-Integrationen

-

Lösungen

Zurück

- Kaufen

-

Unternehmen

Zurück

-

Ressourcen

Zurück

Ressourcencenter

Weitere Ressourcen

-

Unterstützung

Zurück

Ressourcen

Kontakt Support- Amerika

- 1.866.893.6565 (Gebührenfrei in den USA und Kanada)

- 1.801.770.1701 (Vertrieb)

- 1.801.701.9601 (Spanisch)

- 1.800.579.2848 (Nur für Unternehmen)

- 1.801.769.0749 (Nur für Unternehmen)

- Europa, Naher Osten, Afrika

- +44.203.788.7741

- Asien-Pazifik, Japan

- 61.3.9674.5500

- Amerika

-

Sprache

ZurückCHOOSE YOUR LANGUAGE

- Kontakt

- Kontakt

-

Wählen Sie Ihre Sprache

- Englisch

- Spanisch

- Niederländisch

- Deutsch

- Französisch

- Italienisch

- Chinesisch – (vereinfacht)

- Chinesisch – (traditionell)

- Japanisch

- Koreanisch

- Portugiesisch

-

-

-

- ×

Dilithium

Eine Post-Quanten-Kryptographie-Lösung für das

digitale Signieren

Optional heading that can be visually hidden

Was ist

CRYSTALS-Dilithium?

Dilithium ist ein gitterbasiertes digitales Signierverfahren zum Schutz von Daten vor Angriffen mit Quantencomputern. Dilithium baut auf der Algorithmenfamilie CRYSTALS (CRYptographic SuiTe for Algebraic LatticeS) für die Post-Quanten-Kryptografie (PQC) auf. Das Verfahren eignet sich besonders gut zum Schutz vor Chosen-Message-Angriffen.

Dilithium beruht auf der Schwierigkeit von Gitterproblemen über Modulgitter und ist daher viel schneller als hashbasierte PQC-Verfahren und zudem einfach zu implementieren, weil es keine Gaußschen Prozesse erfordert.

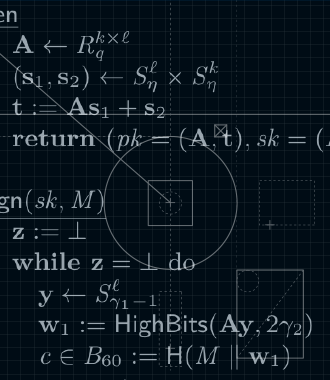

Dilithium Basiert auf Fiat-Shamir mit Aborts

Die Grundlage für das Gitterverfahren von Dilithium ist eine Implementierung des Fiat-Shamir-Protokolls mit Aborts von Vadim Lyubashevsky. Dieses Paradigma wird in einer Schleife so oft ausgeführt, bis eine Iteration ohne Abort verifiziert wird. Mit diesem Protokoll kann ein erheblich kürzerer öffentlicher Schlüssel stärkere Sicherheit bieten. Das Verfahren ist daher effizienter und hat einen geringeren Energiebedarf.

Varianten von Dilithium

Im Gegensatz zu anderen PQC-Signierverfahren nutzen die neuesten Dilithium-Versionen AES-256 anstelle von SHAKE, um eine erweiterte Matrix und einen Initialisierungsvektor bereitzustellen. AES-256 wird auch zur Stichprobenentnahme in Geheimnispolynomen verwendet.

Varianten von Dilithium:

Dilithium2-AES

Dilithium3-AES

Dilithium5-AES

Die Erfinder von Dilithium empfehlen Dilithium3-AES, weil es mindestens 128-Bit-Sicherheit gegen herkömmliche und Quantenangriffe bietet.

Genehmigung Durch NIST

Im Jahr 2016 veröffentlichte das National Institute of Standards and Technology (NIST) der USA einen Call for Proposals, mit dem es um Vorschläge für Verfahren für die Post-Quanten-Kryptographie bat. Der Stichtag für das Einreichen von Verfahren für die 1. Runde war der 30. November 2017. Mehrere Dutzend Verfahren wurden eingereicht und erwogen.

CRYSTALS-Dilithium war eines der vier Verfahren, die von NIST als akzeptabler PQC-Standard empfohlen wurden und eines der nur drei für digitales Signieren empfohlenen Verfahren.

-

Der vertrauenswürdigste globale Anbieter von hochsicheren TLS/SSL-, PKI-, IoT- und Signaturlösungen.

-

-

Unternehmen

-

Mein Konto

-

Ressourcen

-

Lösungen

- Sicherheitslösungen für die Automatisierung

- Sicherheitslösungen für ServiceNow

- Sicherheitslösungen für das

Zeitalter der Post-Quanten-Kryptografie - Sicherheitslösungen für CI/CD

- Sicherheitslösungen für E-Mail

- Sicherheitslösungen für Code

- Sicherheitslösungen für Geräte

- Sicherheitslösungen für Dokumente

- Sicherheitslösungen für CI+

-

© 2025 DigiCert, Inc. Alle Rechte vorbehalten.

Rechtliches WebTrust-Audits Nutzungsbedingungen Datenschutz Barrierefreiheit Cookie-Einstellungen